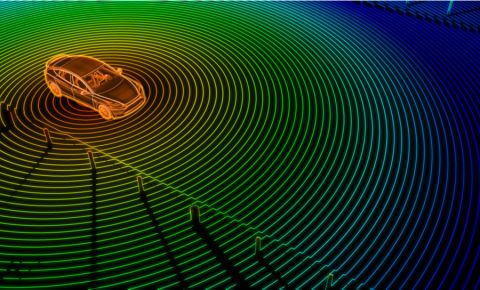

La connettività Over-The-Air significa aggiornamenti rapidi, ma nuove sfide per la sicurezza

Immaginati alla guida di un'auto. È un modello nuovo che hai appena acquistato e finora ti piace molto. Sei sulla tua strada per il lavoro, lo stereo sta suonando la tua musica preferita, l'aria condizionata è perfetta. Improvvisamente, lo stereo si spegne. Che strano, pensi. Hai premuto un pulsante? Poi l'aria condizionata si ferma e le bocchette iniziano a soffiare aria caldissima. Cosa sta succedendo? Mentre cerchi di capire, i freni si attivano all'improvviso, con tutta la forza. L'auto dietro suona il clacson freneticamente, riuscendo a malapena a evitare di tamponarti. Terrorizzato, fai del tuo meglio per accostare. Nonostante i tuoi vani tentativi di capire, nulla spiega la vera e propria ribellione della tua auto. Per un produttore di automobili, è un disastro per le relazioni pubbliche.

Un Problema Evitabile

Questa situazione al limite potrebbe sembrare improbabile, ma un gruppo di hacker informatici ha dimostrato che era del tutto possibile. Come documentato da Rivista cablata, quasi tutti i sistemi principali di una Jeep Cherokee di ultima generazione potevano essere controllati a distanza. Una vulnerabilità nel sistema "UConnect" dell'SUV, condiviso tra tutta la gamma di Fiat Chrysler Automobiles, ha permesso un attacco basato su Internet tramite la connessione cellulare integrata nel sistema. Dato che quasi tutte le funzionalità della Cherokee sono controllate elettronicamente, ciò ha trasformato un veicolo di due tonnellate in un giocattolo RC glorificato. Una volta venuti a conoscenza dell'esperimento di hacking, Fiat Chrysler è stata costretta a richiamare 1,4 milioni di auto equipaggiate in modo simile a grande spesa. Tuttavia, il caos avrebbe potuto essere facilmente risolto utilizzando aggiornamenti over-the-air.

Una Soluzione: Aggiornamenti Over-the-air

Grazie all'accelerazione con cui i sistemi dei veicoli vengono informatizzati, l'aggiornamento e la sicurezza del firmware di controllo rappresentano una nuova responsabilità per i produttori di automobili. La connettività over-the-air significa che patch cruciali, soprattutto quelle che chiudono falle di sicurezza, possono essere inviate silenziosamente a migliaia di auto senza l'intervento dell'utente. Detto ciò, è importante rendersi conto che una soluzione over-the-air presenta una spada a doppio taglio: se non implementata correttamente, i sistemi hardware dei veicoli possono essere esposti ad attacchi. È assolutamente critico assicurarsi che non solo il sistema di aggiornamento sia sicuro, ma che l'approccio di progettazione utilizzato sia intrinsecamente resiliente.

Le migliori pratiche per gli aggiornamenti over-the-air sono ancora in evoluzione, ma possono essere riassunte facilmente: mantenere le cose separate. Più strati, offuscamento e sandbox vengono aggiunti ai sistemi chiave del veicolo, meglio è. In pratica, ciò significa che gli asset target come le Unità di Controllo del Motore e la Rete di Area del Controller devono essere isolati dall'hardware di infotainment e telefonia e aggiornati separatamente. Sebbene i vantaggi in termini di risparmio dei costi di un approccio di progettazione consolidato siano attraenti, un approccio stratificato è molto più resiliente.

I progettisti di hardware embedded dovrebbero anche considerare l'uso di soluzioni più pronte all'uso, specialmente quelle che funzionano su sistemi operativi standard del settore. Non solo ciò permetterà di ridurre i costi di sviluppo, ma un approccio interno potrebbe non prestare sufficiente attenzione alle potenziali falle di sicurezza. Infine, per una sicurezza assoluta, considera l'idea di escludere i sistemi più critici da un programma di aggiornamento over-the-air. Ad esempio, i Master ECU e i controllori degli airbag possono essere aggiornati durante le visite dal concessionario e i bollettini di servizio tecnico.

Rendere gli aggiornamenti OTA completamente sicuri è ancora un lavoro in corso

Sicurezza senza Compromessi: Il Gestore degli Aggiornamenti Over-the-Air

Quest'ultimo punto potrebbe sembrare una via di fuga, ma non deve necessariamente essere così. È possibile mantenere tutti i sistemi del veicolo aggiornati in modo sicuro, ma richiede un po' di ripensamento attraverso un approccio innovativo. Utilizzare un gestore over-the-air indipendente, o un computer leggero incaricato degli aggiornamenti, assicura la massima sicurezza. Questa unità, che funge da firewall per i sistemi critici rispetto alle effettive apparecchiature di comunicazione, agisce come un "controllo passaporti" per gli aggiornamenti firmware in arrivo.

Utilizzando la crittografia/decrittografia integrata o un controllore crittografico, il gestore over-the-air verifica il file di aggiornamento per assicurarne l'autenticità. Se il firmware è stato manomesso o è falso, il gestore over-the-air rifiuta il file. Quando implementato insieme alla sicurezza della comunicazione, come TLS, questo sistema è teoricamente a prova di proiettile. I controlli hardware critici rimangono isolati e gli aggiornamenti del firmware possono essere distribuiti senza preoccupazioni.

Gli automobilisti stanno gradualmente affrontando le nuove responsabilità che i moderni sistemi automobilistici creano e il ruolo che la sicurezza gioca. A prima vista, potrebbe sembrare che una soluzione sicura e robusta costringa gli sviluppatori a maggiori costi e oneri. Tuttavia, non deve necessariamente essere così. Attraverso l'uso di uno strumento di sviluppo moderno e consapevole della sicurezza, come Altium TASKING®, alti livelli di resilienza non saranno un problema. Fornisce un ambiente di sviluppo integrato per sistemi embedded ed è progettato tenendo in mente le esigenze uniche delle applicazioni automobilistiche.

Conforme a MISRA C e CERT C, consente uno sviluppo rapido per unità hardware stratificate senza sacrificare affidabilità o sicurezza. Abilita in modo economicamente vantaggioso gli aggiornamenti over-the-air con sviluppo firmware mirato e un lungo elenco di soluzioni hardware supportate. Più importante, rende più facile e semplice creare codice che si compila velocemente, ha un basso impatto ed è altamente resiliente a vulnerabilità e attacchi. Parla con Altium oggi per saperne di più su e cosa può fare per la tua specifica applicazione automobilistica.