Conectividade Over-The-Air Significa Atualizações Rápidas, mas Novos Desafios de Segurança

Imagine-se dirigindo um carro. É um modelo novo que você acabou de comprar, e até agora você adora. Você está na sua viagem pela autoestrada, o estéreo está tocando sua música favorita, o ar-condicionado está na medida certa. De repente, o estéreo desliga. Que estranho, você pensa. Será que você apertou algum botão? Então o ar-condicionado para, e os ventiladores começam a soprar calor intenso. O que está acontecendo aqui? Enquanto você investiga, os freios de repente são acionados com toda força. O carro atrás buzinando loucamente, desviando por pouco de bater na sua traseira. Aterrorizado, você faz o seu melhor esforço para encostar. Apesar das suas tentativas em vão de descobrir, nada explica a rebelião completa do seu carro. Para um fabricante de automóveis, é um desastre de relações públicas.

Um Problema Evitável

Esta situação angustiante pode parecer improvável, mas um grupo de hackers de computador mostrou que era totalmente possível. Como documentado pela Revista com fio, quase todos os sistemas principais de um Jeep Cherokee de modelo recente poderiam ser controlados remotamente. Uma vulnerabilidade no sistema “UConnect” do SUV, compartilhada entre toda a linha de veículos da Fiat Chrysler Automobiles, permitiu um ataque via internet através da conexão celular embutida no sistema. Como quase todas as funcionalidades do Cherokee são controladas eletronicamente, isso transformou um veículo de duas toneladas em um brinquedo RC glorificado. Uma vez que souberam do experimento de hacking, a Fiat Chrysler foi forçada a fazer um recall de 1,4 milhão de carros equipados de forma semelhante, a um grande custo. No entanto, o tumulto poderia ter sido facilmente resolvido usando atualizações via over-the-air.

Uma Solução: Atualizações via Over-the-Air

Graças ao ritmo acelerado com que os sistemas veiculares estão sendo informatizados, atualizar e proteger o firmware de controle tornou-se uma nova responsabilidade para os fabricantes de automóveis. A conectividade over-the-air significa que correções cruciais, especialmente aquelas que fecham brechas de segurança, podem ser enviadas silenciosamente para milhares de carros sem a intervenção do usuário. Dito isso, é importante perceber que uma solução over-the-air apresenta uma espada de dois gumes: se não for implementada corretamente, os sistemas de hardware do veículo podem ficar expostos a ataques. É absolutamente crítico garantir que não apenas o sistema de atualização seja seguro, mas que a abordagem de design utilizada seja inerentemente resiliente.

As melhores práticas para atualizações over-the-air ainda estão evoluindo, mas podem ser resumidas facilmente: mantenha as coisas separadas. Quanto mais camadas, obfuscação e sandboxes forem adicionadas aos sistemas veiculares chave, melhor. Na prática, isso significa que ativos alvo, como Unidades de Controle do Motor e a Rede de Área de Controle, precisam ser isolados do hardware de infotenimento e telefonia e atualizados separadamente. Embora os benefícios de economia de custos de uma abordagem de design consolidada sejam atraentes, uma abordagem estratificada é muito mais resiliente.

Os projetistas de hardware embarcado também devem considerar o uso de soluções prontas para uso, especialmente aquelas que funcionam em sistemas operacionais padrão da indústria. Isso não apenas reduzirá os custos de desenvolvimento, mas uma abordagem interna pode não dar atenção suficiente a possíveis falhas de segurança. Por fim, para segurança absoluta, considere deixar os sistemas mais críticos fora de um programa de atualização over-the-air. Unidades de controle mestre (ECUs) e controladores de airbag, por exemplo, podem ser atualizados durante visitas a concessionárias e boletins de serviço técnico.

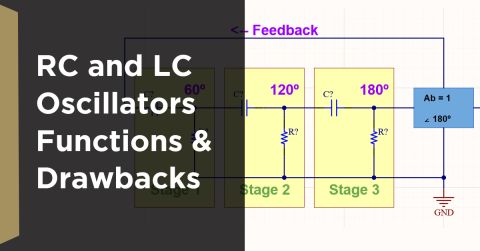

Tornar as atualizações OTA completamente seguras ainda é um trabalho em andamento

Segurança sem Compromisso: O Gerenciador Over-the-Air

Esse último ponto pode parecer uma saída fácil, mas não precisa ser. É possível manter todos os sistemas do veículo atualizados de forma segura, mas isso exige uma pequena reavaliação através de uma abordagem inovadora. Usar um gerenciador over-the-air independente, ou um computador leve encarregado das atualizações, garante a máxima segurança. Esta unidade, que isola os sistemas críticos do equipamento de comunicação real, atua como um “controle de passaporte” para as atualizações de firmware que chegam.

Usando criptografia/decodificação embutida ou um verificador criptográfico, o gerenciador over-the-air verifica o arquivo de atualização para garantir sua autenticidade. Se o firmware foi adulterado ou é falso, o gerenciador over-the-air rejeita o arquivo. Quando implementado junto com a segurança de comunicação, como TLS, esse sistema é teoricamente à prova de balas. Controles críticos de hardware permanecem isolados e atualizações de firmware podem ser distribuídas sem preocupações.

Os fabricantes de automóveis estão gradualmente se adaptando às novas responsabilidades que os sistemas modernos de carros criam e ao papel que a segurança desempenha. À primeira vista, pode parecer que uma solução segura e robusta está condenando os desenvolvedores a maiores custos e sobrecarga. No entanto, não precisa ser assim. Por meio do uso de uma ferramenta de desenvolvimento moderna e consciente da segurança, como Altium TASKING®, altos níveis de resiliência não serão um problema. fornece um ambiente de desenvolvimento integrado para sistemas embarcados e é projetado com as necessidades únicas das aplicações automotivas em mente.

Conforme com MISRA C e CERT C, permite o desenvolvimento rápido para unidades de hardware estratificadas sem sacrificar a confiabilidade ou segurança. Habilita de forma custo-efetiva atualizações por via aérea com desenvolvimento de firmware direcionado e uma longa lista de soluções de hardware suportadas. Mais importante, torna mais fácil e simples criar códigos de rápida compilação, de baixo impacto que são altamente resistentes a vulnerabilidades e ataques. Fale com a Altium hoje para saber mais sobre e o que pode fazer pela sua aplicação automotiva específica.