Übertragung über die Luft bedeutet schnelle Updates, aber neue Sicherheitsherausforderungen

Stellen Sie sich vor, Sie fahren ein Auto. Es ist ein neues Modell, das Sie gerade gekauft haben, und bisher lieben Sie es. Sie sind auf Ihrem Weg zur Arbeit auf der Autobahn, das Radio spielt Ihre Lieblingsmusik, die Klimaanlage ist genau richtig eingestellt. Plötzlich schaltet sich das Radio aus. Das ist merkwürdig, denken Sie. Haben Sie einen Knopf gedrückt? Dann hört die Klimaanlage auf zu arbeiten, und die Lüftungsschlitze blasen plötzlich nur noch heiße Luft. Was ist hier los? Während Sie nachforschen, werden plötzlich die Bremsen mit voller Kraft aktiviert. Das Auto hinter Ihnen hupt wild und kann gerade noch einem Auffahrunfall ausweichen. Verängstigt geben Sie Ihr Bestes, um das Auto am Straßenrand zum Stehen zu bringen. Trotz Ihrer vergeblichen Versuche, es herauszufinden, erklärt nichts den offenen Aufstand Ihres Autos. Für einen Automobilhersteller ist es eine PR-Katastrophe.

Ein vermeidbares Problem

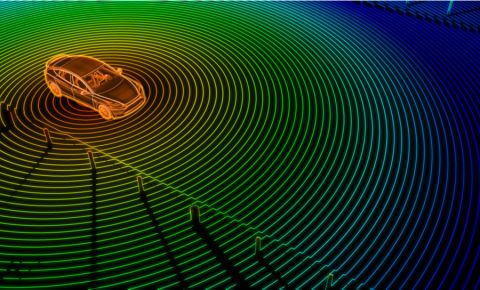

Diese nervenaufreibende Situation mag weit hergeholt erscheinen, doch eine Gruppe von Computerhackern zeigte, dass sie durchaus möglich war. Wie von Wired Magazine dokumentiert, konnten nahezu alle Schlüsselsysteme eines Jeep Cherokee neueren Modells ferngesteuert werden. Eine Schwachstelle im „UConnect“-System, das in der gesamten Fahrzeugpalette von Fiat Chrysler Automobiles verwendet wird, ermöglichte einen internetbasierten Angriff über die eingebaute Mobilfunkverbindung des Systems. Da nahezu alle Funktionen des Cherokee elektronisch gesteuert werden, verwandelte es ein zwei Tonnen schweres Fahrzeug in ein glorifiziertes RC-Spielzeug. Nachdem Fiat Chrysler von dem Hacking-Experiment erfuhr, wurde das Unternehmen gezwungen, 1,4 Millionen ähnlich ausgestattete Autos unter großem Aufwand zurückzurufen. Der Tumult hätte jedoch leicht durch Updates über die Luft gelöst werden können.

Eine Lösung: Updates über die Luft

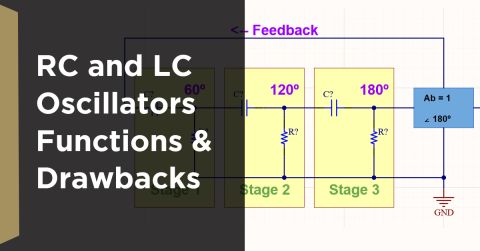

Dank der beschleunigten Computerisierung von Fahrzeugsystemen ist das Aktualisieren und Sichern der Steuerungsfirmware eine neue Verantwortung für Automobilhersteller geworden. Die Konnektivität über die Luft bedeutet, dass entscheidende Patches, insbesondere solche, die Sicherheitslücken schließen, stillschweigend an Tausende von Autos ohne Benutzereingriff gepusht werden können. Dabei ist es wichtig zu erkennen, dass eine Lösung über die Luft ein zweischneidiges Schwert darstellt: Wenn sie nicht richtig implementiert wird, können Fahrzeughardwaresysteme Angriffen ausgesetzt sein. Es ist absolut kritisch sicherzustellen, dass nicht nur das Update-System selbst sicher ist, sondern dass der verwendete Designansatz von Grund auf widerstandsfähig ist.

Best Practices für Updates über die Luft entwickeln sich noch, können aber leicht zusammengefasst werden: Halten Sie Dinge getrennt. Je mehr Schichten, Verschleierung und Sandkästen zu Schlüsselfahrzeugsystemen hinzugefügt werden, desto besser. In der Praxis bedeutet dies, dass Zielressourcen wie Motorsteuergeräte und das Controller Area Network von Infotainment- und Telekommunikationshardware abgeschottet und separat aktualisiert werden müssen. Während die kostensparenden Vorteile eines konsolidierten Designansatzes attraktiv sind, ist ein geschichtetes Vorgehen viel widerstandsfähiger.

Designer von eingebetteter Hardware sollten auch den Einsatz von mehr schlüsselfertigen Lösungen in Betracht ziehen, insbesondere solche, die auf branchenüblichen Betriebssystemen laufen. Dies wird nicht nur die Entwicklungskosten senken, sondern ein hausinterner Ansatz könnte potenziellen Sicherheitslücken nicht genügend Aufmerksamkeit schenken. Schließlich, für absolute Sicherheit, sollten die kritischsten Systeme von einem Programm für Over-the-Air-Updates ausgeschlossen werden. Master-ECUs und Airbag-Steuergeräte können beispielsweise während Händlerbesuchen und technischen Service-Mitteilungen aktualisiert werden.

OTA-Updates vollständig sicher zu gestalten, ist immer noch ein laufender Prozess

Sicherheit ohne Kompromisse: Der Over-the-Air-Manager

Der letzte Punkt mag wie ein Ausweg erscheinen, muss es aber nicht sein. Es ist möglich, alle Fahrzeugsysteme sicher zu aktualisieren, aber es erfordert ein wenig Umdenken durch einen neuen Ansatz. Die Verwendung eines unabhängigen Over-the-Air-Managers oder eines leichten Computers, der für Updates zuständig ist, gewährleistet maximale Sicherheit. Diese Einheit, die kritische Systeme von der eigentlichen Kommunikationsausrüstung abschirmt, fungiert als eine Art „Passkontrolle“ für eingehende Firmware-Updates.

Mit eingebauter Verschlüsselung/Entschlüsselung oder einem kryptografischen Prüfer überprüft der Over-the-Air-Manager die Update-Datei, um deren Authentizität sicherzustellen. Wurde die Firmware manipuliert oder ist sie gefälscht, lehnt der Over-the-Air-Manager die Datei ab. Wenn dies zusammen mit Kommunikationssicherheit, wie TLS, implementiert wird, ist dieses System theoretisch kugelsicher. Kritische Hardwaresteuerungen bleiben isoliert, und Firmware-Updates können ohne Sorgen verteilt werden.

Automobilhersteller kommen allmählich mit den neuen Verantwortlichkeiten zurecht, die moderne Autosysteme schaffen, und der Rolle, die Sicherheit spielt. Auf den ersten Blick mag es scheinen, als würde eine sichere, robuste Lösung die Entwickler zu höheren Kosten und Mehraufwand zwingen. Das muss jedoch nicht der Fall sein. Durch die Verwendung eines modernen, sicherheitsbewussten Entwicklungstools, wie Altium TASKING®, werden hohe Resilienzniveaus keine Kopfschmerzen bereiten. bietet eine integrierte Entwicklungsumgebung für eingebettete Systeme und ist mit den einzigartigen Anforderungen von Automobilanwendungen im Sinn entworfen.

MISRA C und CERT C konform, ermöglicht eine schnelle Entwicklung für geschichtete Hardwareeinheiten, ohne Zuverlässigkeit oder Sicherheit zu opfern. Es ermöglicht kosteneffektiv Over-the-Air-Updates mit gezielter Firmware-Entwicklung und einer langen Liste unterstützter Hardwarelösungen. Am wichtigsten ist, dass es einfacher und unkomplizierter macht, schnell kompilierenden, geringfügigen Code zu erstellen, der hochresistent gegenüber Schwachstellen und Angriffen ist. Sprechen Sie heute mit Altium, um mehr darüber zu erfahren, was es für Ihre spezielle Automobilanwendung tun kann.