Zaawansowane funkcje bezpieczeństwa we współczesnych 32-bitowych MCU

Szybka proliferacja połączonych urządzeń znacząco zmieniła krajobraz bezpieczeństwa dla systemów wbudowanych. Współczesne 32-bitowe mikrokontrolery (MCU) pełnią teraz rolę pierwszej linii obrony przed coraz bardziej wyrafinowanym wachlarzem zagrożeń bezpieczeństwa, od klonowania urządzeń i manipulacji oprogramowaniem po ataki boczne, które wykorzystują subtelne różnice w zużyciu energii czy emisjach elektromagnetycznych. Ta ewolucja skłoniła producentów MCU do opracowywania kompleksowych architektur bezpieczeństwa, które wykraczają daleko poza podstawową ochronę kodu i szyfrowanie.

Te zaawansowane funkcje bezpieczeństwa stanowią ogromny krok naprzód w porównaniu do podstawowych mechanizmów ochrony wcześniejszych MCU. Dzisiejsze wiodące 32-bitowe MCU integrują zaawansowane sprzętowo rozwiązania, które obejmują bezpieczne procesy uruchamiania, akceleratory kryptograficzne i systemy ochrony w czasie rzeczywistym – wszystko to pracuje wspólnie, tworząc solidną podstawę bezpieczeństwa. Ponieważ te procesory coraz częściej obsługują wrażliwe dane i krytyczne funkcje kontrolne w przemyśle, motoryzacji i aplikacjach IoT, kluczowe jest, aby projektanci systemów wbudowanych i architekci bezpieczeństwa rozumieli ich możliwości i ograniczenia w zakresie bezpieczeństwa.

Podstawy bezpieczeństwa oparte na sprzęcie

W sercu nowoczesnego zabezpieczenia MCU leży ochrona oparta na sprzęcie. Integracja bezpiecznych enklaw i zaufanych środowisk wykonawczych stanowi podstawę dla solidnych implementacji bezpieczeństwa. Technologia ARM TrustZone®, szeroko przyjęta w popularnych MCU opartych na Cortex-M, tworzy izolowaną domenę bezpieczeństwa, która działa niezależnie od głównego środowiska przetwarzania. Ta separacja wymuszona sprzętowo zapewnia, że wrażliwe operacje pozostają chronione, nawet jeśli główny system zostanie skompromitowany.

Różni producenci implementują zabezpieczenia sprzętowe na różne sposoby, każdy oferując unikalne zalety. Wiele MCU STM32 od STMicroelectronics posiada mechanizm izolacji sprzętowej, który tworzy bezpieczne regiony pamięci i chronione peryferia. Seria LPC od NXP, 32-bitowe MCU, zawiera dedykowany podsystem bezpieczeństwa, który zarządza operacjami kryptograficznymi i bezpiecznym przechowywaniem kluczy. Te podejścia oparte na sprzęcie zapewniają znacznie silniejszą ochronę w porównaniu do rozwiązań opartych wyłącznie na oprogramowaniu.

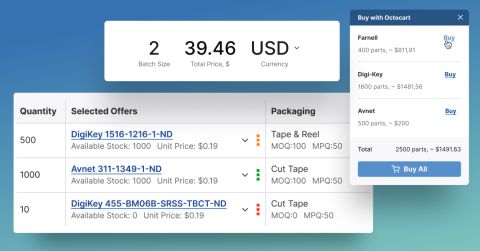

Kompromisy Kosztów i Bezpieczeństwa

Chociaż funkcje bezpieczeństwa sprzętowego zapewniają solidną ochronę, ich implementacja wymaga starannego rozważenia różnych kompromisów. MCU z zaawansowanymi funkcjami bezpieczeństwa zwykle mają wyższą cenę w porównaniu do wariantów niesekuryzowanych, odzwierciedlając dodatkową powierzchnię krzemu i złożoność wymaganą dla dedykowanego sprzętu bezpieczeństwa, takiego jak akceleratory kryptograficzne i moduły pamięci odporne na manipulacje.

Funkcje bezpieczeństwa mają wpływ na wydajność systemu i zużycie energii. Akceleratory kryptograficzne sprzętowe zużywają dodatkową energię, gdy są aktywne, procesy bezpiecznego uruchamiania zwiększają obciążenie podczas startu, a chronione obszary pamięci redukują dostępną przestrzeń programową. Producenci dostarczają narzędzia konfiguracyjne bezpieczeństwa i dokumentację, aby pomóc w obsłudze tych funkcji, ale do ich implementacji potrzebna jest specjalistyczna wiedza i narzędzia rozwojowe skoncentrowane na bezpieczeństwie. Te wysiłki często okazują się być doskonałą inwestycją, biorąc pod uwagę potencjalne koszty związane z lukami w bezpieczeństwie, szczególnie w urządzeniach IoT, gdzie fizyczne wycofanie produktu może być niepraktyczne.

Alternatywne architektury MCU 32-bitowe

Poza dominacją ARM TrustZone w krajobrazie MCU 32-bitowych, trio innych potężnych architektur oferuje unikalne zalety bezpieczeństwa dla specjalistycznych zastosowań. Na bazie MIPS seria PIC32 od Microchip zapewnia solidną ochronę poprzez sprzętowe silniki kryptograficzne i technologię CodeGuard™. Jednocześnie architektura TriCore od Infineon, z jej zintegrowanym Modułem Bezpieczeństwa Sprzętowego (HSM), ustaliła swoją pozycję w aplikacjach motoryzacyjnych. Tymczasem otwarta architektura RISC-V szybko zdobywa teren, oferując szeroką elastyczność poprzez swoją Ochronę Pamięci Fizycznej (PMP) i niestandardowe rozszerzenia bezpieczeństwa.

Standardy i zgodność certyfikacji bezpieczeństwa

Certyfikacje bezpieczeństwa odgrywają kluczową rolę w wyborze i implementacji nowoczesnych MCU. Common Criteria (CC) to certyfikacja zapewniająca standaryzowaną ocenę funkcji bezpieczeństwa, przy czym wiele MCU osiąga certyfikację EAL4+ lub wyższą. Standard FIPS 140-3 rządu USA określa konkretne wymagania dla modułów kryptograficznych, podczas gdy certyfikacja Security Evaluation Standard for IoT Platforms (SESIP) pojawiła się dla połączonych MCU.

Producenci urządzeń medycznych często wymagają certyfikacji CC, podczas gdy aplikacje rządowe zazwyczaj wymagają zgodności z FIPS. Wiodący producenci projektują swoje funkcje bezpieczeństwa z myślą o wymaganiach certyfikacji, co pomaga zmniejszyć czas i koszty wprowadzania certyfikowanych produktów na rynek.

Bezpieczny Rozruch i Ochrona Firmware

Bezpieczny rozruch służy jako korzeń zaufania dla całego systemu, implementując łańcuch zaufania, który zaczyna się od sprzętu i rozciąga przez wszystkie warstwy oprogramowania. Proces zwykle zaczyna się od bootloadera chronionego sprzętowo, który weryfikuje autentyczność kolejnego etapu bootloadera za pomocą podpisów cyfrowych. Każdy kolejny komponent oprogramowania musi zweryfikować następny przed przekazaniem kontroli, zapewniając kompletny łańcuch zaufanej egzekucji.

Producenci zabezpieczyli aktualizacje firmware'u poprzez solidne mechanizmy, które utrzymują bezpieczeństwo przez cały proces. Nowoczesne MCU implementują zaszyfrowane pakiety firmware i ochronę przed cofaniem wersji, aby zapobiegać atakom typu downgrade, jednocześnie zapewniając atomowe aktualizacje, które albo zakończą się pełnym sukcesem, albo bezpiecznie się nie powiodą.

Akceleracja kryptograficzna i zarządzanie kluczami

Nowoczesne 32-bitowe MCU zawierają dedykowane akceleratory kryptograficzne do obsługi podstawowych operacji, w tym szyfrowania symetrycznego (AES), kryptografii asymetrycznej (RSA, ECC), funkcji skrótu (SHA-256, SHA-384) oraz kodów uwierzytelniających wiadomości (HMAC). Zarządzanie kluczami opiera się na chronionych obszarach pamięci z zaawansowanymi kontrolami dostępu, podczas gdy sprzętowe generatory liczb losowych wykorzystują fizyczne efekty, takie jak szum elektryczny, do tworzenia naprawdę nieprzewidywalnych wartości dla generacji kluczy.

Bezpieczne obchodzenie się z kluczami rozciąga się na cały cykl życia urządzenia. Chronione mechanizmy iniekcji kluczy ułatwiają bezpieczne procesy produkcyjne, podczas gdy możliwości trwałego niszczenia kluczy chronią wrażliwe dane podczas naruszeń bezpieczeństwa lub wycofywania urządzenia z eksploatacji.

Ochrona w czasie rzeczywistym i wykrywanie zagrożeń

Nowoczesne MCU implementują kompleksową ochronę w czasie rzeczywistym poprzez wiele warstw obrony. Jednostki ochrony pamięci (MPU) egzekwują ścisłe kontrole dostępu i zapobiegają wykonaniu kodu z obszarów danych, podczas gdy sprzętowe zapory ogniowe izolują krytyczne peryferia od potencjalnie skompromitowanych komponentów oprogramowania. Zaawansowane systemy wykrywania manipulacji ciągle monitorują zaawansowane ataki fizyczne, w tym zakłócenia napięcia, manipulację zegarem i ekstremalne temperatury, które mogłyby być wykorzystane do obejścia środków bezpieczeństwa.

Te zabezpieczenia w czasie rzeczywistym wykraczają poza tradycyjne kontrole granic i izolację pamięci. Nowoczesne MCU łączą monitorowanie integralności kodu programu i danych krytycznych dla bezpieczeństwa w czasie rzeczywistym. Niektóre zaawansowane implementacje obejmują dedykowane monitory sprzętowe, które wykrywają i reagują na podejrzane wzorce zachowań, takie jak nieoczekiwane sekwencje instrukcji czy anomalie w dostępie do pamięci. Gdy wykryte zostaną potencjalne naruszenia bezpieczeństwa, MCU mogą wyzwolić różne reakcje – od prostego resetowania systemu po zaawansowane środki zaradcze, takie jak niszczenie kluczy czy bezpieczne wymazywanie danych – zapewniając, że wrażliwe zasoby pozostają chronione nawet w warunkach aktywnego ataku.

Zabezpieczanie MCU przyszłości

Ewolucja bezpieczeństwa MCU 32-bitowych sygnalizuje strukturalną zmianę w projektowaniu systemów wbudowanych. Bezpieczeństwo ewoluowało z opcjonalnego dodatku do podstawowego elementu architektury. Projektanci MCU dzisiaj stają przed skomplikowanymi wyzwaniami orkiestracji: równoważeniem bezpieczeństwa wymuszanego sprzętowo z deterministyczną wydajnością, zarządzaniem bezpiecznym cyklem życia kluczy w globalnych łańcuchach dostaw oraz obroną przed coraz bardziej zaawansowanymi technikami fizycznego manipulowania.

Kilka rozwojów wpłynie na przyszłe architektury bezpieczeństwa MCU. Implementacje kryptografii postkwantowej będą wymagały nowych podejść do przechowywania kluczy i przyspieszenia kryptograficznego. Pojawienie się ataków napędzanych przez AI zmusi producentów do opracowania nowatorskich zdolności wykrywania anomalii w ramach ścisłych ograniczeń mocy i opóźnień. Co najważniejsze, funkcje bezpieczeństwa muszą dostosować się do wspierania współpracujących ekosystemów urządzeń, gdzie relacje zaufania są dynamiczne, a modele zagrożeń ciągle ewoluują.

Sukces w tym obszarze wymaga głębokiego zrozumienia, jak decyzje dotyczące bezpieczeństwa wpływają na cały projekt systemu, począwszy od krzemu i oprogramowania, aż po infrastrukturę wdrożeniową. Producenci MCU i deweloperzy systemów wbudowanych, którzy opanują tę złożoność, zdefiniują następną generację bezpiecznych, połączonych systemów.