Jak można zapewnić dostępność i bezpieczeństwo danych PCB?

Jedną z największych radości mojego życia, jako dziadka, jest zabawa z którymś z moich pięciorga wnucząt. Na szczycie listy ich ulubionych zajęć jest huśtawka na placu zabaw. Zazwyczaj podoba im się to do czasu, gdy dziadek usiądzie po jednej stronie, a oni próbują mnie podnieść. Wtedy biedne urwisy przechodzą trudną lekcję o podważaniu i równowadze, a także przekonują się, jak ciężki jest ich dziadzio.

W projektowaniu PCB wszystko polega na równowadze. Norma IPC-2221 przypomina nam, że proces projektowania wymaga kompromisów. Zmiany działania wynikające ze zmodyfikowania określonych parametrów albo poprawiają, albo obniżają jakość całej płytki PCB. Kompromisy dotyczą zarządzania danymi PCB. Brak danych nigdy nie stanowi problemu. Najprawdopodobniej jest wprost przeciwnie. Strategia zarządzania taką ilością danych nabiera krytycznego znaczenia w miarę rozbudowy bazy danych. Przypomina mi się słynny cytat z Abrahama Lincolna: „Daj mi sześć godzin na ścięcie drzewa, a pierwsze cztery godziny spędzę na ostrzeniu siekiery”. Palące pytanie, na jakie trzeba sobie odpowiedzieć, brzmi: czy próbujesz ściąć przysłowiowe drzewo tępą siekierą?

Trzeba znać swoją strategię przed rozpoczęciem. Znaczną jej częścią jest zachowanie równowagi między bezpieczeństwem bazy danych a jej dostępnością — pora naostrzyć siekierę.

Małe przypomnienie: widzieliśmy, jakie jest znaczenie naszej biblioteki i co ona reprezentuje dla firmy. Kluczowe elementy w każdym systemie muszą być zgodne z zasadą S.M.A.R.T. — Singularity (osobliwość), Managed (zarządzane), Architecture (architektura), Reviewed (zweryfikowane) oraz Tailored (dostosowane). Kwestie bezpieczeństwa i dostępności należą do filaru Managed. Mówiąc dokładniej, do obszaru zarządzania związanego z rolami i prawami dostępu do systemu.

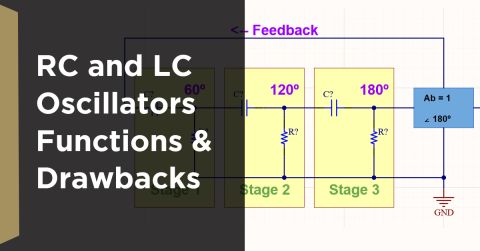

Bezpieczeństwo danych PCB

Kwestia bezpieczeństwa ma kluczowe znaczenie i rodzi coraz większe obawy w związku z ciągłym rozwijaniem się systemów elektronicznych. Więcej firm przechowuje ściśle zastrzeżone informacje dotyczących ich projektów PCB. Wielokrotnie dotyczy do specjalistycznych komponentów lub danych stanowiących tajemnice firmowe.

Żeby zarządzać bezpiecznym systemem tego rodzaju, trzeba dysponować oprogramowaniem do projektowania PCB, które obsługuje ten system. Bez tego będzie to próba ścięcia drzewa za pomocą pilniczka do paznokci.

Jeden z najlepszych pakietów oprogramowania opracowanego specjalnie do tego celu pochodzi z Altium i obejmuje system Nexus oraz nowy system Concord Pro. Są to doskonałe przykłady pokazujące dokładnie to, jak wygląda kontrolowanie i zabezpieczanie takiego kluczowego systemu. Ponieważ wszystko zaczyna się i kończy na danych, integralność danych determinuje integralność projektu.

Musi zostać wdrożony kompleksowy plan zarządzania dostępem.

Co to jest „plan zarządzania dostępem”? Według Techopedii:

„Zarządzanie dostępem (ang. Access Management (AM)) to proces identyfikacji, śledzenia, kontroli i zarządzania dostępem upoważnionych lub określonych użytkowników do systemu lub aplikacji”.

Zasadniczo ta kwestia skupia się na dwóch pytaniach: Kto ma dostęp do określonych informacji? Co dokładnie mogą zrobić ci użytkownicy?

Istnieją dwa typy systemów dostępu: system dostępu w oparciu o rolę (ang. Role Based Access System (RBAS)) i system dostępu w oparciu o poziom (ang. Level Based Access System (LBAS)). Oba systemy mają zalety i wady, ale najlepsze systemy zarządzania danymi PCB, z jakimi się spotkałem, bazowały na jednym z tych dwóch typów.

System dostępu w oparciu o rolę (RBAS)

System dostępu w oparciu o rolę to ten, który najpierw identyfikuje konkretne role uczestniczące w procesie projektowania PCB, a każda rola jest powiązana z określonymi obowiązkami, w związku z czym potrzebuje dostępu do określonych informacji.

Minusem systemu RBAS jest przede wszystkim wymagana identyfikacja zaangażowanych ról. Przekonałem się, że w odniesieniu do tego pierwszego wymogu w systemie RBAS trzeba zastosować metodę prób i błędów, zanim uzyska się prawidłowe rezultaty. Najlepszą praktyką jest dysponowanie dobrą bazą — punktem początkowym, — którą następnie trzeba stale udoskonalać. Drugim problemem jest identyfikowanie konkretnych parametrów roboczych dla potrzebnych ról. Dzięki temu można określić wymagane poziomy dostępu do systemu. Na koniec jest też problem dotyczący tego, w jaki sposób kontrolować poszczególnych użytkowników, aby działali wyłącznie w ramach tych konkretnych ról i kontrolowanych parametrów.

System dostępu w oparciu o poziom (LBAS)

Inna standardowa metoda dostępu do bazy danych nazywa się systemem dostępu w oparciu o poziom (LBAS). Ten system bezpieczeństwa działa podobnie do RBAS, a różnica polega na tym, że stosuje się poziomy, a nie role. Poszczególne poziom mają określone rangi, do których są przypisane określone prawa dające coraz większy dostęp do bazy danych. Zaletą systemów typu LBAS jest zapewnianie znacznie lepszej kontroli nad tym, gdzie dana osoba może pracować, tylko dzięki jej poziomowi dostępu.

Jeśli ktoś się zastanawia, gdzie wcześniej spotkał się z tego typu systemem, to jest to taki sam system jak stosowany w każdym oddziale sił zbrojnych, gdzie obowiązują poziomy bezpieczeństwa. Ja służyłem w armii w wywiadzie wojskowym. Żeby móc wykonywać swoją pracę, musiałem uzyskać i posiadać poświadczenie dostępu do ściśle tajnych informacji rządowych. Ten poziom dawał mi dostęp do określonych informacji.

Inną zaletą systemu LBAS jest to, że wystarczy podnieść poziom danej osoby, aby udostępnić jej informacje i przypisać zakres odpowiedzialności dla tego poziomu. Okazuje się, że wystarczy 4–5 poziomów dla pełnego pokrycia nawet najbardziej złożonych baz danych.

Prawa dostępu do systemu

W ścisłym związku z rolami i poziomami pozostają prawa dostępu do systemu, czyli co można zrobić. W przypadku niektórych poziomów niezbędna jest tylko możliwość wglądu w określone dane, na innych poziomach potrzebna jest możliwość modyfikowania lub aktualizowania danych, a jeszcze inne poziomy muszą mieć nieograniczony dostęp, żeby móc tworzyć elementy bazy. Nad wszystkim czuwa oczywiście administrator systemu, który ma nieograniczony dostęp oraz wszystkie uprawnienia i kompetencje.

Administrator miałby na przykład dostęp do wszystkich obszarów systemu związanych ze strukturą i architekturą biblioteki. Osoba zarządzająca biblioteką miałaby zakres odpowiedzialności i prawa dostępu umożliwiające tworzenie komponentów od podstaw. Na następnym szczeblu byłyby osoby pracujące nad schematem i projektem PCB, które muszą mieć tylko dostęp do komponentów. Bez względu na stosowany system kontroli dostępu (RBAS lub LBAS) trzeba znać zakres kompetencji dla poszczególnych ról lub poziomów.

Wnioski

Wielokrotnie kwestia bezpieczeństwa nie staje się problemem do chwili, gdy jest już za późno i problem już wystąpił. Wtedy oczywiście trafia to na wszystkie listy priorytetów. Najlepiej zająć się sprawą bezpieczeństwa zanim zacznie stwarzać problemy. Potem jest już za późno.

Czy chcesz dowiedzieć się więcej na temat tego, jak Altium może Ci pomóc przy kolejnym projekcie PCB? Porozmawiaj z ekspertem Altium. Jak zawsze możesz poczytać więcej o tym, w jaki sposób zarządzanie bibliotekami i danymi PCB w Altium Designer® pomaga zapobiegać kradzieży własności intelektualnej.