Erweiterte Sicherheitsfunktionen in modernen 32-Bit-MCUs

Die rasche Verbreitung vernetzter Geräte hat die Sicherheitslandschaft für eingebettete Systeme grundlegend verändert. Moderne 32-Bit-Mikrocontroller (MCUs) dienen nun als erste Verteidigungslinie gegen eine zunehmend ausgeklügelte Palette von Sicherheitsbedrohungen, von Geräteklonung und Firmware-Manipulation bis hin zu Seitenkanalangriffen, die subtile Variationen im Stromverbrauch oder in elektromagnetischen Emissionen ausnutzen. Diese Entwicklung hat MCU-Hersteller dazu veranlasst, umfassende Sicherheitsarchitekturen zu entwickeln, die weit über den grundlegenden Code-Schutz und Verschlüsselung hinausgehen.

Diese fortgeschrittenen Sicherheitsfunktionen stellen einen riesigen Schritt vorwärts gegenüber den rudimentären Schutzmechanismen früherer MCUs dar. Die führenden 32-Bit-MCUs von heute integrieren ausgeklügelte Hardware, die sichere Boot-Prozesse, kryptografische Beschleuniger und Laufzeitschutzsysteme umfasst – alles in Zusammenarbeit, um eine robuste Sicherheitsgrundlage zu schaffen. Da diese Prozessoren zunehmend sensible Daten und kritische Steuerungsfunktionen in industriellen, automobilen und IoT-Anwendungen verarbeiten, ist es für Designer eingebetteter Systeme und Sicherheitsarchitekten unerlässlich, ihre Sicherheitsfähigkeiten und -grenzen zu verstehen.

Hardwarebasierte Sicherheitsgrundlagen

Im Herzen der modernen MCU-Sicherheit liegt der hardwarebasierte Schutz. Die Integration von sicheren Enklaven und vertrauenswürdigen Ausführungsumgebungen bietet eine Grundlage für robuste Sicherheitsimplementierungen. ARM TrustZone®-Technologie, die in beliebten auf Cortex-M basierenden MCUs weit verbreitet ist, schafft einen isolierten Sicherheitsbereich, der unabhängig von der Hauptverarbeitungsumgebung arbeitet. Diese hardwareerzwungene Trennung stellt sicher, dass sensible Operationen geschützt bleiben, selbst wenn das Hauptsystem kompromittiert ist.

Verschiedene Hersteller implementieren Hardware-Sicherheit auf unterschiedliche Weise, wobei jeder einzigartige Vorteile bietet. Viele STM32 MCUs von STMicroelectronics verfügen über einen Hardware-Isolationsmechanismus, der sichere Speicherbereiche und geschützte Peripheriegeräte erstellt. NXPs LPC-Serie von 32-Bit-MCUs umfasst ein dediziertes Sicherheitssubsystem, das kryptografische Operationen und sichere Schlüsselspeicherung verwaltet. Diese hardwarebasierten Ansätze bieten im Vergleich zu rein softwarebasierten Lösungen einen deutlich stärkeren Schutz.

Kosten-Sicherheits-Abwägungen

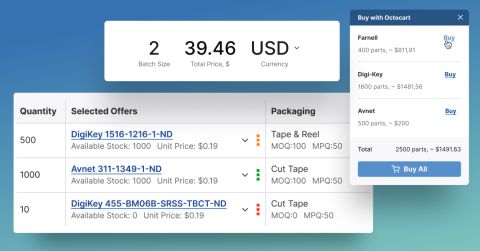

Obwohl Hardware-Sicherheitsfunktionen robusten Schutz bieten, erfordert ihre Implementierung eine sorgfältige Abwägung verschiedener Kompromisse. MCUs mit fortgeschrittenen Sicherheitsfunktionen haben in der Regel einen Preisaufschlag im Vergleich zu nicht sicheren Varianten, was die zusätzliche Siliziumfläche und Komplexität widerspiegelt, die für dedizierte Sicherheitshardware wie kryptografische Beschleuniger und manipulationssichere Speichermodule erforderlich sind.

Sicherheitsfunktionen beeinflussen grundsätzlich die Systemleistung und den Energieverbrauch. Hardware-Kryptografiebeschleuniger verbrauchen zusätzliche Energie, wenn sie aktiv sind, sichere Bootvorgänge verursachen zusätzlichen Startaufwand, und geschützte Speicherbereiche reduzieren den verfügbaren Programmspeicher. Hersteller bieten Sicherheitskonfigurationswerkzeuge und Dokumentationen an, um bei diesen Funktionen zu helfen, aber es wird spezialisiertes Fachwissen und sicherheitsspezifische Entwicklungswerkzeuge benötigt, um sie zu implementieren. Diese Bemühungen erweisen sich oft als eine ausgezeichnete Investition, wenn man die potenziellen Kosten von Sicherheitslücken bedenkt, insbesondere bei IoT-Geräten, bei denen physische Rückrufe unpraktisch sein können.

Alternative 32-Bit-MCU-Architekturen

Jenseits der Führungsposition von ARM TrustZone in der Landschaft der 32-Bit-MCUs bietet ein Trio anderer leistungsstarker Architekturen einzigartige Sicherheitsvorteile für spezialisierte Anwendungen. Die auf MIPS basierende PIC32-Serie von MCUs von Microchip bietet robusten Schutz durch Hardware-Krypto-Engines und CodeGuard™-Technologie. Gleichzeitig hat sich Infineons TriCore-Architektur mit ihrem integrierten Hardware Security Module (HSM) in Automobilanwendungen etabliert. In der Zwischenzeit gewinnt die Open-Source-Architektur RISC-V schnell an Boden und bietet umfangreiche Flexibilität durch ihren Physical Memory Protection (PMP) und benutzerdefinierte Sicherheitserweiterungen.

Sicherheitszertifizierungsstandards und Compliance

Sicherheitszertifizierungen spielen eine entscheidende Rolle bei der Auswahl und Implementierung moderner MCUs. Common Criteria (CC)-Zertifizierung bietet eine standardisierte Bewertung von Sicherheitsfunktionen, wobei viele MCUs eine EAL4+-Zertifizierung oder höher erreichen. Der Standard FIPS 140-3 der US-Regierung legt spezifische Anforderungen für kryptografische Module fest, während die Zertifizierung Security Evaluation Standard for IoT Platforms (SESIP) für vernetzte MCUs aufgekommen ist.

Hersteller von medizinischen Geräten fordern oft eine CC-Zertifizierung, während staatliche Anwendungen in der Regel FIPS-Konformität verlangen. Führende Hersteller entwerfen ihre Sicherheitsfunktionen mit den Zertifizierungsanforderungen im Hinterkopf, was hilft, die Zeit und Kosten für die Markteinführung zertifizierter Produkte zu reduzieren.

Sicherer Start und Firmware-Schutz

Der sichere Start dient als Vertrauensanker für das gesamte System und implementiert eine Vertrauenskette, die bei der Hardware beginnt und sich durch alle Softwareebenen erstreckt. Der Prozess beginnt typischerweise mit einem hardwaregeschützten Bootloader, der die Authentizität des nächsten Stage-Bootloaders durch digitale Signaturen überprüft. Jede nachfolgende Softwarekomponente muss die nächste verifizieren, bevor die Kontrolle übertragen wird, um eine vollständige Kette vertrauenswürdiger Ausführung zu gewährleisten.

Hersteller haben sichere Firmware-Updates durch robuste Mechanismen adressiert, die die Sicherheit während des gesamten Prozesses aufrechterhalten. Moderne MCUs implementieren verschlüsselte Firmware-Pakete und Rollback-Schutz, um Downgrade-Angriffe zu verhindern, während sie atomare Updates gewährleisten, die entweder vollständig abgeschlossen oder sicher fehlschlagen.

Kryptografische Beschleunigung und Schlüsselverwaltung

Moderne 32-Bit-MCUs enthalten dedizierte kryptografische Beschleuniger, um wesentliche Operationen zu bewältigen, einschließlich symmetrischer Verschlüsselung (AES), asymmetrischer Kryptografie (RSA, ECC), Hash-Funktionen (SHA-256, SHA-384) und Nachrichtenauthentifizierungscodes (HMAC). Die Schlüsselverwaltung stützt sich auf geschützte Speicherbereiche mit ausgeklügelten Zugriffskontrollen, während hardwarebasierte Zufallszahlengeneratoren physische Effekte wie elektrisches Rauschen nutzen, um wirklich unvorhersehbare Werte für die Schlüsselgenerierung zu erstellen.

Die sichere Schlüsselhandhabung erstreckt sich über den gesamten Lebenszyklus des Geräts. Geschützte Schlüsselinjektionsmechanismen erleichtern sichere Herstellungsprozesse, während permanente Schlüsselzerstörungsfähigkeiten sensible Daten während Sicherheitsverletzungen oder Geräteaußerbetriebnahme schützen.

Laufzeitschutz und Bedrohungserkennung

Moderne MCUs implementieren umfassenden Laufzeitschutz durch mehrere Verteidigungsebenen. Speicherschutzeinheiten (MPUs) erzwingen strenge Zugriffskontrollen und verhindern die Codeausführung aus Datenbereichen, während hardwarebasierte Firewalls kritische Peripheriegeräte von potenziell kompromittierten Softwarekomponenten isolieren. Fortgeschrittene Manipulationserkennungssysteme überwachen kontinuierlich auf ausgeklügelte physische Angriffe, einschließlich Spannungsschwankungen, Uhrenmanipulation und extremen Temperaturen, die zur Umgehung von Sicherheitsmaßnahmen verwendet werden könnten.

Diese Laufzeitschutzmaßnahmen gehen über traditionelle Grenzprüfungen und Speicherisolierung hinaus. Moderne MCUs kombinieren Echtzeit-Integritätsüberwachungen sowohl des Programm-Codes als auch sicherheitskritischer Daten. Einige fortschrittliche Implementierungen umfassen dedizierte Hardware-Monitore, die verdächtige Verhaltensmuster erkennen und darauf reagieren, wie unerwartete Befehlssequenzen oder anomale Speicherzugriffsmuster. Wenn potenzielle Sicherheitsverletzungen erkannt werden, können MCUs verschiedene Reaktionen auslösen – von einfachen Systemneustarts bis hin zu ausgeklügelten Gegenmaßnahmen wie Schlüsselzerstörung oder sicheres Datenlöschen – und sicherstellen, dass sensible Vermögenswerte selbst unter aktiven Angriffsbedingungen geschützt bleiben.

Die Sicherung der MCUs von morgen

Die Evolution der 32-Bit-MCU-Sicherheit signalisiert einen strukturellen Wandel im Design eingebetteter Systeme. Sicherheit hat sich von einem optionalen Zusatz zu einem Kernarchitekturelement entwickelt. Die heutigen MCU-Designer stehen vor komplexen Orchestrierungsherausforderungen: Sie müssen hardwaregestützte Sicherheit mit deterministischer Leistung ausbalancieren, sichere Schlüssellebenszyklen über globale Lieferketten verwalten und sich gegen zunehmend ausgefeilte Techniken physischer Manipulation verteidigen.

Mehrere Entwicklungen werden zukünftige MCU-Sicherheitsarchitekturen beeinflussen. Implementierungen von Post-Quanten-Kryptografie werden neue Ansätze zur Schlüsselspeicherung und kryptografischen Beschleunigung erfordern. Der Aufstieg von KI-gesteuerten Angriffen wird Hersteller dazu drängen, neuartige Anomalieerkennungsfähigkeiten innerhalb strenger Leistungs- und Latenzgrenzen zu entwickeln. Am bedeutendsten ist, dass Sicherheitsfunktionen sich anpassen müssen, um kollaborative Geräteökosysteme zu unterstützen, in denen Vertrauensbeziehungen dynamisch sind und Bedrohungsmodelle sich ständig weiterentwickeln.

Erfolg in diesem Umfeld erfordert ein tiefes Verständnis dafür, wie Sicherheitsentscheidungen sich durch das gesamte Systemdesign auswirken, von Silizium und Software bis hin zur Bereitstellungsinfrastruktur. MCU-Hersteller und eingebettete Entwickler, die diese Komplexität beherrschen, werden die nächste Generation sicherer, vernetzter Systeme definieren.