Funciones de seguridad avanzadas en MCUs modernos de 32 bits

La rápida proliferación de dispositivos conectados ha cambiado sustancialmente el panorama de seguridad para los sistemas embebidos. Los microcontroladores modernos de 32 bits (MCUs) ahora sirven como la primera línea de defensa contra una gama cada vez más sofisticada de amenazas de seguridad, desde la clonación de dispositivos y la manipulación del firmware hasta ataques de canal lateral que explotan variaciones sutiles en el consumo de energía o las emisiones electromagnéticas. Esta evolución ha impulsado a los fabricantes de MCU a desarrollar arquitecturas de seguridad integrales que van mucho más allá de la protección básica del código y la encriptación.

Estas características de seguridad avanzadas representan un gran avance respecto a los mecanismos de protección rudimentarios de los MCUs anteriores. Los MCUs de 32 bits líderes de hoy integran hardware sofisticado que incluye procesos de arranque seguro, aceleradores criptográficos y sistemas de protección en tiempo de ejecución, todo trabajando en conjunto para crear una base de seguridad robusta. A medida que estos procesadores manejan cada vez más datos sensibles y funciones de control críticas en aplicaciones industriales, automotrices y de IoT, es esencial que los diseñadores de sistemas embebidos y los arquitectos de seguridad comprendan sus capacidades y limitaciones de seguridad.

Fundamentos de Seguridad Basados en Hardware

En el corazón de la seguridad moderna de los MCU se encuentra la protección basada en hardware. La integración de enclaves seguros y entornos de ejecución de confianza proporciona una base para implementaciones de seguridad robustas. La tecnología ARM TrustZone®, ampliamente adoptada en los populares MCU basados en Cortex-M, crea un dominio de seguridad aislado que opera de manera independiente del entorno de procesamiento principal. Esta separación impuesta por el hardware asegura que las operaciones sensibles permanezcan protegidas incluso si el sistema principal está comprometido.

Diferentes fabricantes implementan la seguridad de hardware de maneras distintas, cada uno ofreciendo ventajas únicas. Muchos MCU STM32 de STMicroelectronics cuentan con un mecanismo de aislamiento de hardware que crea regiones de memoria seguras y periféricos protegidos. La serie LPC de MCU de 32 bits de NXP incluye un subsistema de seguridad dedicado que gestiona operaciones criptográficas y almacenamiento seguro de claves. Estos enfoques basados en hardware proporcionan una protección significativamente más fuerte en comparación con las soluciones solo de software.

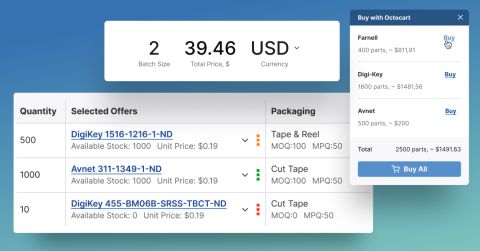

Compromisos entre Costo y Seguridad

Aunque las características de seguridad de hardware proporcionan una protección robusta, su implementación implica una cuidadosa consideración de varios compromisos. Los MCU con características de seguridad avanzadas suelen tener un precio más alto en comparación con las variantes no seguras, reflejando el área de silicio adicional y la complejidad requerida para el hardware de seguridad dedicado, como aceleradores criptográficos y módulos de almacenamiento resistentes a manipulaciones.

Las características de seguridad afectan inherentemente el rendimiento del sistema y el consumo de energía. Los aceleradores criptográficos de hardware consumen energía adicional cuando están activos, los procesos de arranque seguro añaden sobrecarga al inicio, y las regiones de memoria protegida reducen el espacio disponible para programas. Los fabricantes están proporcionando herramientas de configuración de seguridad y documentación para asistir con estas características, pero se necesita experiencia especializada y herramientas de desarrollo específicas para la seguridad para implementarlas. Estos esfuerzos a menudo resultan ser una excelente inversión considerando los costos potenciales de las vulnerabilidades de seguridad, particularmente en dispositivos IoT donde los retiros físicos pueden ser impracticables.

Arquitecturas Alternativas de MCU de 32 bits

Más allá del liderazgo de ARM TrustZone en el paisaje de MCU de 32 bits, un trío de otras arquitecturas poderosas ofrece ventajas de seguridad únicas para aplicaciones especializadas. La serie PIC32 basada en MIPS de Microchip ofrece protección robusta a través de motores criptográficos de hardware y la tecnología CodeGuard™. Al mismo tiempo, la arquitectura TriCore de Infineon, con su Módulo de Seguridad de Hardware (HSM) integrado, se ha establecido en aplicaciones automotrices. Mientras tanto, la arquitectura de código abierto RISC-V está ganando terreno rápidamente, ofreciendo una amplia flexibilidad a través de su Protección de Memoria Física (PMP) y extensiones de seguridad personalizadas.

Estándares de Certificación de Seguridad y Cumplimiento

Las certificaciones de seguridad juegan un papel crucial en la selección e implementación de MCUs modernos. Criterios Comunes (CC) la certificación proporciona una evaluación estandarizada de las características de seguridad, con muchos MCUs logrando la certificación EAL4+ o superior. El estándar FIPS 140-3 del gobierno de EE. UU. establece requisitos específicos para módulos criptográficos, mientras que la certificación Estándar de Evaluación de Seguridad para Plataformas IoT (SESIP) ha surgido para MCUs conectados.

Los fabricantes de dispositivos médicos a menudo requieren la certificación CC, mientras que las aplicaciones gubernamentales típicamente exigen cumplimiento con FIPS. Los fabricantes líderes diseñan sus características de seguridad teniendo en cuenta los requisitos de certificación, ayudando a reducir el tiempo y costo de llevar productos certificados al mercado.

Arranque Seguro y Protección del Firmware

El arranque seguro sirve como la raíz de confianza para todo el sistema, implementando una cadena de confianza que comienza en el hardware y se extiende a través de todas las capas de software. El proceso típicamente comienza con un gestor de arranque protegido por hardware verificando la autenticidad del siguiente gestor de arranque a través de firmas digitales. Cada componente de software subsiguiente debe verificar el siguiente antes de transferir el control, asegurando una cadena completa de ejecución confiable.

Los fabricantes han abordado las actualizaciones de firmware seguras a través de mecanismos robustos que mantienen la seguridad durante todo el proceso. Los MCU modernos implementan paquetes de firmware cifrados y protección contra retroceso para prevenir ataques de degradación, asegurando actualizaciones atómicas que se completan totalmente o fallan de manera segura.

Aceleración Criptográfica y Gestión de Claves

Los MCU modernos de 32 bits incluyen aceleradores criptográficos dedicados para manejar operaciones esenciales, incluyendo cifrado simétrico (AES), criptografía asimétrica (RSA, ECC), funciones hash (SHA-256, SHA-384) y códigos de autenticación de mensajes (HMAC). La gestión de claves se basa en regiones de memoria protegidas con controles de acceso sofisticados, mientras que los generadores de números aleatorios basados en hardware utilizan efectos físicos como el ruido eléctrico para crear valores verdaderamente impredecibles para la generación de claves.

La gestión segura de claves se extiende a lo largo del ciclo de vida del dispositivo. Mecanismos de inyección de claves protegidos facilitan procesos de fabricación seguros, mientras que las capacidades de destrucción permanente de claves protegen datos sensibles durante violaciones de seguridad o desmantelamiento del dispositivo.

Protección en Tiempo de Ejecución y Detección de Amenazas

Los MCU modernos implementan protección integral en tiempo de ejecución a través de múltiples capas de defensa. Las unidades de protección de memoria (MPUs) imponen controles de acceso estrictos y previenen la ejecución de código desde áreas de datos, mientras que cortafuegos basados en hardware aíslan periféricos críticos de componentes de software potencialmente comprometidos. Sistemas avanzados de detección de manipulaciones monitorean continuamente ataques físicos sofisticados, incluyendo alteraciones de voltaje, manipulación de reloj y extremos de temperatura que podrían ser utilizados para eludir medidas de seguridad.

Estas protecciones en tiempo de ejecución van más allá de las verificaciones de límites tradicionales y el aislamiento de memoria. Los MCU modernos combinan el monitoreo de integridad en tiempo real tanto del código del programa como de los datos críticos de seguridad. Algunas implementaciones avanzadas incluyen monitores de hardware dedicados que detectan y responden a patrones de comportamiento sospechosos, como secuencias de instrucciones inesperadas o patrones de acceso a memoria anómalos. Cuando se detectan posibles violaciones de seguridad, los MCU pueden desencadenar diversas respuestas, desde reinicios simples del sistema hasta contramedidas sofisticadas como la destrucción de claves o el borrado seguro de datos, asegurando que los activos sensibles permanezcan protegidos incluso bajo condiciones de ataque activo.

Asegurando los MCU del Mañana

La evolución de la seguridad en los MCU de 32 bits señala un cambio estructural en el diseño de sistemas embebidos. La seguridad ha evolucionado de ser un complemento opcional a un elemento arquitectónico central. Los diseñadores de MCU de hoy enfrentan desafíos de orquestación complejos: equilibrar la seguridad reforzada por hardware con el rendimiento determinista, gestionar ciclos de vida de claves seguras a través de cadenas de suministro globales y defenderse contra técnicas de manipulación física cada vez más sofisticadas.

Varios desarrollos influirán en las futuras arquitecturas de seguridad de MCU. Las implementaciones de criptografía post-cuántica exigirán nuevos enfoques para el almacenamiento de claves y la aceleración criptográfica. El auge de los ataques impulsados por IA obligará a los fabricantes a desarrollar capacidades de detección de anomalías novedosas dentro de límites estrictos de energía y latencia. Más significativamente, las características de seguridad deben adaptarse para apoyar ecosistemas de dispositivos colaborativos donde las relaciones de confianza son dinámicas y los modelos de amenazas evolucionan constantemente.

El éxito en este panorama requiere una comprensión profunda de cómo las decisiones de seguridad se propagan a través de todo el diseño del sistema, desde el silicio y el software hasta la infraestructura de despliegue. Los fabricantes de MCU y los desarrolladores embebidos que dominen esta complejidad definirán la próxima generación de sistemas seguros y conectados.