Расширенные функции безопасности в современных 32-битных микроконтроллерах

Быстрое распространение подключенных устройств существенно изменило ландшафт безопасности для встроенных систем. Современные 32-битные микроконтроллеры (MCU) теперь выступают в качестве первой линии защиты против всё более сложного ассортимента угроз безопасности, от клонирования устройств и вмешательства в прошивку до атак через побочные каналы, которые используют тонкие вариации в потреблении энергии или электромагнитных излучениях. Эта эволюция побудила производителей MCU разрабатывать комплексные архитектуры безопасности, которые выходят далеко за рамки базовой защиты кода и шифрования.

Эти продвинутые функции безопасности представляют собой огромный шаг вперёд по сравнению с первичными механизмами защиты предыдущих MCU. Сегодняшние ведущие 32-битные MCU интегрируют сложное оборудование, которое включает в себя процессы безопасной загрузки, криптографические ускорители и системы защиты во время выполнения – все они работают совместно, создавая надёжный фундамент безопасности. Поскольку эти процессоры всё чаще обрабатывают конфиденциальные данные и критически важные функции управления в промышленных, автомобильных и IoT-приложениях, крайне важно, чтобы дизайнеры встроенных систем и архитекторы безопасности понимали их возможности и ограничения в области безопасности.

Основы безопасности на аппаратном уровне

В основе современной безопасности МКУ лежит защита на аппаратном уровне. Интеграция защищенных анклавов и доверенных исполнительных сред обеспечивает основу для надежных реализаций безопасности. Технология ARM TrustZone®, широко принятая в популярных МКУ на базе Cortex-M, создает изолированную область безопасности, которая работает независимо от основной среды обработки. Это разделение, обеспечиваемое на аппаратном уровне, гарантирует, что чувствительные операции остаются защищенными, даже если основная система скомпрометирована.

Разные производители реализуют аппаратную безопасность различными способами, каждый из которых предлагает уникальные преимущества. Многие МКУ STM32 от STMicroelectronics имеют механизм аппаратной изоляции, который создает защищенные области памяти и защищенные периферийные устройства. Серия LPC от NXP, 32-битные МКУ, включает в себя специализированную подсистему безопасности, которая управляет криптографическими операциями и безопасным хранением ключей. Эти аппаратные подходы обеспечивают значительно более сильную защиту по сравнению с решениями, основанными только на программном обеспечении.

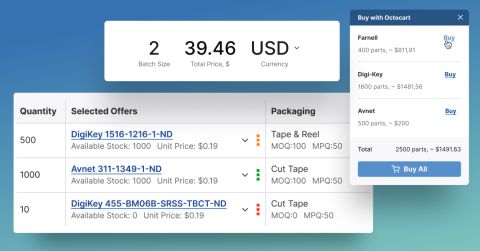

Компромиссы между стоимостью и безопасностью

Хотя функции аппаратной безопасности обеспечивают надежную защиту, их реализация влечет за собой тщательное рассмотрение различных компромиссов. МКУ с продвинутыми функциями безопасности обычно имеют более высокую цену по сравнению с не защищенными вариантами, что отражает дополнительную площадь кремния и сложность, требуемые для специализированного аппаратного обеспечения безопасности, такого как криптографические ускорители и модули хранения, устойчивые к взлому.

Функции безопасности неизбежно влияют на производительность системы и потребление энергии. Аппаратные криптографические ускорители потребляют дополнительную энергию при активации, процессы безопасной загрузки увеличивают время запуска, а защищенные области памяти сокращают доступное пространство для программ. Производители предоставляют инструменты и документацию для настройки безопасности, но для их реализации требуются специализированные знания и инструменты разработки, ориентированные на безопасность. Эти усилия часто оказываются отличной инвестицией, учитывая потенциальные затраты, связанные с уязвимостями безопасности, особенно в устройствах IoT, где физический отзыв может быть непрактичным.

Альтернативные 32-битные архитектуры MCU

Помимо лидерства ARM TrustZone в ландшафте 32-битных MCU, трио других мощных архитектур предлагает уникальные преимущества безопасности для специализированных приложений. MIPS-основанные серии PIC32 от Microchip обеспечивают надежную защиту с помощью аппаратных криптографических двигателей и технологии CodeGuard™. В то же время архитектура TriCore от Infineon, с ее интегрированным модулем аппаратной безопасности (HSM), зарекомендовала себя в автомобильных приложениях. Между тем, открытая архитектура RISC-V быстро набирает популярность, предлагая обширную гибкость через свою защиту физической памяти (PMP) и пользовательские расширения безопасности.

Стандарты сертификации безопасности и соответствие

Сертификаты безопасности играют ключевую роль в выборе и внедрении современных микроконтроллеров (MCU). Общие критерии (CC) сертификации предоставляют стандартизированную оценку функций безопасности, при этом многие микроконтроллеры достигают сертификации EAL4+ или выше. Стандарт FIPS 140-3, принятый правительством США, устанавливает конкретные требования к криптографическим модулям, в то время как сертификация Стандарта оценки безопасности для платформ IoT (SESIP) появилась для подключенных микроконтроллеров.

Производители медицинских устройств часто требуют сертификацию CC, в то время как государственные приложения обычно требуют соответствия FIPS. Ведущие производители разрабатывают свои функции безопасности с учетом требований к сертификации, что помогает сократить время и стоимость вывода сертифицированных продуктов на рынок.

Безопасная загрузка и защита прошивки

Безопасная загрузка служит корнем доверия для всей системы, реализуя цепочку доверия, которая начинается с аппаратного обеспечения и простирается через все слои программного обеспечения. Процесс обычно начинается с загрузчика, защищенного аппаратными средствами, который проверяет подлинность следующего этапа загрузчика через цифровые подписи. Каждый последующий компонент программного обеспечения должен проверять следующий перед передачей управления, обеспечивая полную цепочку доверенного выполнения.

Производители обеспечили безопасность обновлений прошивки с помощью надежных механизмов, поддерживающих безопасность на протяжении всего процесса. Современные МКУ реализуют зашифрованные пакеты прошивки и защиту от отката для предотвращения атак с понижением версии, обеспечивая при этом атомарные обновления, которые либо полностью завершаются, либо безопасно отменяются.

Криптографическое ускорение и управление ключами

Современные 32-битные МКУ включают в себя специализированные криптографические ускорители для обработки основных операций, включая симметричное шифрование (AES), асимметричную криптографию (RSA, ECC), хеш-функции (SHA-256, SHA-384) и коды аутентификации сообщений (HMAC). Управление ключами основывается на защищенных областях памяти с сложными механизмами контроля доступа, в то время как аппаратные генераторы случайных чисел используют физические эффекты, такие как электрический шум, для создания действительно непредсказуемых значений для генерации ключей.

Безопасное обращение с ключами продолжается на протяжении всего жизненного цикла устройства. Защищенные механизмы инъекции ключей облегчают безопасные производственные процессы, в то время как возможности постоянного уничтожения ключей защищают чувствительные данные в случае нарушений безопасности или списания устройства.

Защита во время выполнения и обнаружение угроз

Современные МКУ реализуют комплексную защиту во время выполнения через несколько уровней защиты. Блоки защиты памяти (MPU) обеспечивают строгий контроль доступа и предотвращают выполнение кода из областей данных, в то время как аппаратные брандмауэры изолируют критически важные периферийные устройства от потенциально скомпрометированных программных компонентов. Продвинутые системы обнаружения вмешательства непрерывно мониторят сложные физические атаки, включая изменение напряжения, манипуляции с частотой и крайние температуры, которые могут быть использованы для обхода мер безопасности.

Эти механизмы защиты во время выполнения выходят за рамки традиционных проверок границ и изоляции памяти. Современные микроконтроллеры (MCU) объединяют мониторинг целостности программного кода и критически важных данных безопасности в реальном времени. Некоторые передовые реализации включают в себя специализированные аппаратные мониторы, которые обнаруживают и реагируют на подозрительные модели поведения, такие как неожиданные последовательности инструкций или аномальные шаблоны доступа к памяти. Когда обнаруживаются потенциальные нарушения безопасности, MCU могут инициировать различные ответные действия – от простого сброса системы до сложных контрмер, таких как уничтожение ключей или безопасное стирание данных, обеспечивая защиту чувствительных активов даже в условиях активной атаки.

Обеспечение безопасности MCU будущего

Эволюция безопасности 32-битных MCU сигнализирует о структурном сдвиге в проектировании встроенных систем. Безопасность эволюционировала из необязательного дополнения в ключевой элемент архитектуры. Сегодняшним разработчикам MCU предстоит решить сложные задачи оркестровки: сбалансировать аппаратно-обеспеченную безопасность с детерминированной производительностью, управлять жизненным циклом безопасных ключей в глобальных цепочках поставок и защищаться от всё более сложных техник физического взлома.

Несколько разработок повлияют на будущие архитектуры безопасности MCU. Реализации криптографии, устойчивой к квантовым вычислениям, потребуют новых подходов к хранению ключей и криптографическому ускорению. Рост AI-управляемых атак потребует от производителей разработки новых возможностей обнаружения аномалий в строгих рамках энергопотребления и задержек. Что наиболее значимо, функции безопасности должны адаптироваться для поддержки совместно используемых экосистем устройств, где доверительные отношения динамичны, а модели угроз постоянно эволюционируют.

Успех в этой области требует глубокого понимания того, как решения в области безопасности влияют на всю систему проектирования, начиная от кремния и программного обеспечения и заканчивая инфраструктурой развертывания. Производители микроконтроллеров и разработчики встроенных систем, которые овладеют этой сложностью, определят следующее поколение безопасных, подключенных систем.