Funzionalità di Sicurezza Avanzate nei Moderni MCU a 32-bit

La rapida proliferazione dei dispositivi connessi ha cambiato sostanzialmente il panorama della sicurezza per i sistemi embedded. I moderni microcontrollori (MCU) a 32 bit ora fungono da prima linea di difesa contro una gamma sempre più sofisticata di minacce alla sicurezza, dal clonaggio dei dispositivi e la manomissione del firmware agli attacchi laterali che sfruttano variazioni sottili nel consumo di energia o nelle emissioni elettromagnetiche. Questa evoluzione ha spinto i produttori di MCU a sviluppare architetture di sicurezza complete che vanno ben oltre la semplice protezione del codice e la crittografia.

Queste funzionalità di sicurezza avanzate rappresentano un grande passo avanti rispetto ai meccanismi di protezione rudimentali dei precedenti MCU. I moderni MCU a 32 bit di oggi integrano hardware sofisticato che include processi di avvio sicuro, acceleratori crittografici e sistemi di protezione in esecuzione – tutti lavorano in concerto per creare una solida fondazione di sicurezza. Poiché questi processori gestiscono sempre più dati sensibili e funzioni di controllo critiche in applicazioni industriali, automobilistiche e IoT, è essenziale che i progettisti di sistemi embedded e gli architetti di sicurezza comprendano le loro capacità e limitazioni di sicurezza.

Fondamenti di Sicurezza Basati su Hardware

Al cuore della sicurezza moderna degli MCU si trova la protezione basata su hardware. L'integrazione di enclavi sicure e ambienti di esecuzione fidati fornisce una base per implementazioni di sicurezza robuste. La tecnologia ARM TrustZone®, ampiamente adottata negli MCU basati su Cortex-M popolari, crea un dominio di sicurezza isolato che opera indipendentemente dall'ambiente di elaborazione principale. Questa separazione imposta dall'hardware assicura che le operazioni sensibili rimangano protette anche se il sistema principale è compromesso.

I diversi produttori implementano la sicurezza hardware in modi distinti, ognuno offrendo vantaggi unici. Molti MCU STM32 di STMicroelectronics presentano un meccanismo di isolamento hardware che crea regioni di memoria sicure e periferiche protette. La serie LPC di MCU a 32 bit di NXP include un sottosistema di sicurezza dedicato che gestisce operazioni crittografiche e l'archiviazione sicura delle chiavi. Questi approcci basati sull'hardware forniscono una protezione significativamente più forte rispetto alle soluzioni basate solo su software.

Compromessi Costo-Sicurezza

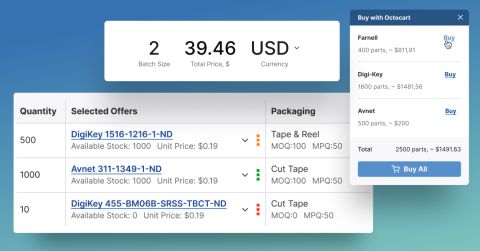

Sebbene le funzionalità di sicurezza hardware offrano una protezione robusta, la loro implementazione comporta un'attenta considerazione di vari compromessi. Gli MCU con funzionalità di sicurezza avanzate tipicamente hanno un prezzo più elevato rispetto alle varianti non sicure, riflettendo l'area di silicio aggiuntiva e la complessità richiesta per l'hardware di sicurezza dedicato come acceleratori crittografici e moduli di archiviazione resistenti ai tentativi di manomissione.

Le funzionalità di sicurezza influenzano intrinsecamente le prestazioni del sistema e il consumo di energia. Gli acceleratori crittografici hardware consumano energia aggiuntiva quando sono attivi, i processi di avvio sicuro aggiungono sovraccarichi all'avvio e le regioni di memoria protette riducono lo spazio disponibile per i programmi. I produttori stanno fornendo strumenti di configurazione della sicurezza e documentazione per assistere con queste funzionalità, ma sono necessarie competenze specializzate e strumenti di sviluppo specifici per la sicurezza per implementarle. Questi sforzi spesso si rivelano un ottimo investimento considerando i potenziali costi delle vulnerabilità di sicurezza, particolarmente nei dispositivi IoT dove i richiami fisici possono essere impraticabili.

Alternative di Architetture MCU a 32 bit

Al di là della leadership di ARM TrustZone nel panorama delle MCU a 32 bit, un trio di altre potenti architetture offre vantaggi di sicurezza unici per applicazioni specializzate. La serie PIC32 basata su MIPS di Microchip offre una robusta protezione attraverso motori crittografici hardware e la tecnologia CodeGuard™. Allo stesso tempo, l'architettura TriCore di Infineon, con il suo Modulo di Sicurezza Hardware (HSM) integrato, si è affermata nelle applicazioni automobilistiche. Nel frattempo, l'architettura open-source RISC-V sta guadagnando rapidamente terreno, offrendo un'estesa flessibilità attraverso la sua Protezione della Memoria Fisica (PMP) e estensioni di sicurezza personalizzate.

Standard di Certificazione di Sicurezza e Conformità

Le certificazioni di sicurezza svolgono un ruolo cruciale nella selezione e implementazione degli MCU moderni. La certificazione Common Criteria (CC) fornisce una valutazione standardizzata delle funzionalità di sicurezza, con molti MCU che raggiungono la certificazione EAL4+ o superiore. Lo standard FIPS 140-3 del governo degli Stati Uniti stabilisce requisiti specifici per i moduli crittografici, mentre la certificazione Security Evaluation Standard for IoT Platforms (SESIP) è emersa per gli MCU connessi.

I produttori di dispositivi medici richiedono spesso la certificazione CC, mentre le applicazioni governative richiedono tipicamente la conformità FIPS. I principali produttori progettano le loro funzionalità di sicurezza tenendo in mente i requisiti di certificazione, aiutando a ridurre il tempo e i costi per portare i prodotti certificati sul mercato.

Avvio Sicuro e Protezione del Firmware

L'avvio sicuro funge da radice di fiducia per l'intero sistema, implementando una catena di fiducia che inizia dall'hardware e si estende attraverso tutti i livelli software. Il processo inizia tipicamente con un bootloader protetto dall'hardware che verifica l'autenticità del bootloader della fase successiva attraverso firme digitali. Ogni componente software successivo deve verificare il successivo prima di trasferire il controllo, garantendo una catena completa di esecuzione fidata.

I produttori hanno affrontato gli aggiornamenti del firmware sicuri attraverso meccanismi robusti che mantengono la sicurezza durante tutto il processo. Gli MCU moderni implementano pacchetti di firmware crittografati e protezione dal rollback per prevenire attacchi di downgrade, garantendo al contempo aggiornamenti atomici che si completano pienamente o falliscono in modo sicuro.

Accelerazione crittografica e gestione delle chiavi

Gli MCU moderni a 32 bit includono acceleratori crittografici dedicati per gestire operazioni essenziali, tra cui la crittografia simmetrica (AES), la crittografia asimmetrica (RSA, ECC), le funzioni hash (SHA-256, SHA-384) e i codici di autenticazione dei messaggi (HMAC). La gestione delle chiavi si basa su regioni di memoria protette con controlli di accesso sofisticati, mentre i generatori di numeri casuali basati su hardware utilizzano effetti fisici come il rumore elettrico per creare valori veramente imprevedibili per la generazione delle chiavi.

La gestione sicura delle chiavi si estende per tutto il ciclo di vita del dispositivo. Meccanismi protetti di iniezione delle chiavi facilitano processi di produzione sicuri, mentre le capacità di distruzione permanente delle chiavi proteggono i dati sensibili durante violazioni di sicurezza o dismissione del dispositivo.

Protezione in esecuzione e rilevamento delle minacce

Gli MCU moderni implementano una protezione in esecuzione completa attraverso più livelli di difesa. Le unità di protezione della memoria (MPU) applicano controlli di accesso rigorosi e impediscono l'esecuzione di codice dalle aree dati, mentre firewall basati su hardware isolano periferiche critiche da componenti software potenzialmente compromessi. Sistemi avanzati di rilevamento di manomissioni monitorano continuamente attacchi fisici sofisticati, inclusi glitch di tensione, manipolazione dell'orologio e estremi di temperatura che potrebbero essere utilizzati per eludere le misure di sicurezza.

Queste protezioni in tempo reale vanno oltre i tradizionali controlli di confine e l'isolamento della memoria. Gli MCU moderni combinano il monitoraggio dell'integrità in tempo reale sia del codice programma che dei dati critici per la sicurezza. Alcune implementazioni avanzate includono monitor hardware dedicati che rilevano e rispondono a modelli di comportamento sospetti, come sequenze di istruzioni inaspettate o modelli di accesso alla memoria anomali. Quando vengono rilevate potenziali violazioni della sicurezza, gli MCU possono innescare varie risposte – da semplici reset del sistema a contromisure sofisticate come la distruzione delle chiavi o la cancellazione sicura dei dati – garantendo che gli asset sensibili rimangano protetti anche in condizioni di attacco attivo.

Proteggere gli MCU di Domani

L'evoluzione della sicurezza degli MCU a 32 bit segnala uno spostamento strutturale nella progettazione dei sistemi embedded. La sicurezza è evoluta da un'opzione aggiuntiva a un elemento architettonico centrale. I progettisti di MCU di oggi si trovano di fronte a sfide di orchestrazione complesse: bilanciare la sicurezza imposta dall'hardware con prestazioni deterministiche, gestire cicli di vita delle chiavi sicure attraverso catene di fornitura globali e difendersi da tecniche di manomissione fisica sempre più sofisticate.

Diversi sviluppi influenzeranno le future architetture di sicurezza degli MCU. Le implementazioni di crittografia post-quantistica richiederanno nuovi approcci alla memorizzazione delle chiavi e all'accelerazione crittografica. L'ascesa degli attacchi potenziati dall'IA spingerà i produttori a sviluppare nuove capacità di rilevamento delle anomalie entro stretti limiti di potenza e latenza. Più significativamente, le funzionalità di sicurezza dovranno adattarsi per supportare ecosistemi di dispositivi collaborativi dove le relazioni di fiducia sono dinamiche e i modelli di minaccia evolvono costantemente.

Il successo in questo scenario richiede una profonda comprensione di come le decisioni sulla sicurezza si propaghino attraverso l'intero design del sistema, dal silicio e software all'infrastruttura di distribuzione. I produttori di MCU e gli sviluppatori embedded che padroneggiano questa complessità definiranno la prossima generazione di sistemi connessi e sicuri.