現代の32ビットMCUにおける高度なセキュリティ機能

接続されたデバイスの急速な普及は、組み込みシステムのセキュリティ環境を根本的に変えました。現代の32ビットマイクロコントローラ(MCU)は、デバイスのクローニングやファームウェアの改ざんから、消費電力や電磁放射の微妙な変化を利用するサイドチャネル攻撃に至るまで、ますます洗練されたセキュリティ脅威に対する第一線の防御として機能しています。この進化は、MCUメーカーに基本的なコード保護や暗号化をはるかに超える包括的なセキュリティアーキテクチャの開発を促しました。

これらの高度なセキュリティ機能は、以前のMCUの基本的な保護メカニズムから大きく前進したことを示しています。今日の先導的な32ビットMCUは、セキュアブートプロセス、暗号化アクセラレータ、ランタイム保護システムなど、洗練されたハードウェアを統合しており、これらが協調して堅牢なセキュリティ基盤を構築しています。これらのプロセッサが産業、自動車、IoTアプリケーションを通じて敏感なデータや重要な制御機能をますます扱うようになるにつれて、組み込みシステムの設計者やセキュリティアーキテクトがそのセキュリティ能力と限界を理解することが不可欠です。

ハードウェアベースのセキュリティ基盤

現代のMCUセキュリティの中心には、ハードウェアベースの保護があります。セキュアエンクレーブと信頼実行環境の統合は、堅牢なセキュリティ実装の基盤を提供します。ARM TrustZone® 技術は、人気のあるCortex-MベースのMCUで広く採用されており、メイン処理環境から独立して動作する分離されたセキュリティドメインを作り出します。このハードウェアによる分離は、メインシステムが侵害された場合でも、機密操作が保護されることを保証します。

異なるメーカーは、それぞれ独自の利点を提供する異なる方法でハードウェアセキュリティを実装しています。多くのSTM32 MCUはSTMicroelectronicsから、セキュアメモリ領域と保護されたペリフェラルを作成するハードウェア分離メカニズムを特徴としています。NXPのLPCシリーズの32ビットMCUには、暗号化操作とセキュアキーストレージを管理する専用のセキュリティサブシステムが含まれています。これらのハードウェアベースのアプローチは、ソフトウェアのみのソリューションと比較して、大幅に強力な保護を提供します。

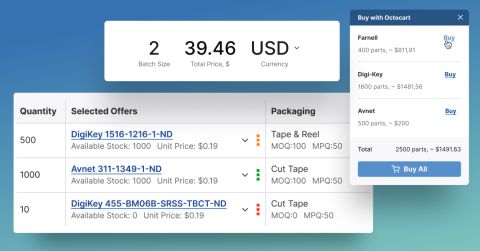

コストとセキュリティのトレードオフ

ハードウェアセキュリティ機能は堅牢な保護を提供しますが、その実装には様々なトレードオフを慎重に考慮する必要があります。高度なセキュリティ機能を備えたMCUは、専用のセキュリティハードウェア(暗号化アクセラレータや耐タンパー性ストレージモジュールなど)に必要な追加のシリコン領域と複雑さを反映して、非セキュアバリアントと比較して価格が高くなる傾向があります。

セキュリティ機能は、本質的にシステムのパフォーマンスと電力消費に影響を与えます。ハードウェアの暗号化アクセラレータはアクティブ時に追加の電力を消費し、セキュアブートプロセスは起動オーバーヘッドを追加し、保護されたメモリ領域は利用可能なプログラムスペースを減少させます。メーカーは、これらの機能をサポートするためのセキュリティ設定ツールとドキュメントを提供していますが、それらを実装するには特化した専門知識とセキュリティ専用の開発ツールが必要です。これらの努力は、特に物理的なリコールが現実的でないIoTデバイスにおいて、セキュリティの脆弱性の潜在的なコストを考えると、優れた投資であることが多いです。

代替の32ビットMCUアーキテクチャ

ARM TrustZoneの32ビットMCU分野におけるリーダーシップを超えて、他の3つの強力なアーキテクチャが特殊なアプリケーションに独自のセキュリティ利点を提供します。MicrochipのMIPSベースのPIC32シリーズMCUは、ハードウェアの暗号化エンジンとCodeGuard™技術を通じて強固な保護を提供します。同時に、InfineonのTriCoreアーキテクチャは、統合されたハードウェアセキュリティモジュール(HSM)を搭載し、自動車アプリケーションで自身を確立しました。一方、オープンソースのRISC-Vアーキテクチャは、物理メモリ保護(PMP)とカスタムセキュリティ拡張を通じて広範な柔軟性を提供し、急速に地位を築いています。

セキュリティ認証基準とコンプライアンス

セキュリティ認証は、現代のMCU選択と実装において重要な役割を果たします。コモンクライテリア(CC)認証は、セキュリティ機能の標準化された評価を提供し、多くのMCUがEAL4+認証またはそれ以上を達成しています。米国政府のFIPS 140-3標準は、暗号化モジュールに特定の要件を設定していますが、接続されたMCU向けにIoTプラットフォームのセキュリティ評価標準(SESIP)認証が登場しています。

医療機器メーカーはしばしばCC認証を要求し、政府のアプリケーションは通常FIPS準拠を要求します。主要メーカーは、認証要件を念頭に置いてセキュリティ機能を設計し、認証された製品を市場に出すための時間とコストを削減するのに役立ちます。

セキュアブートとファームウェア保護

セキュアブートは、システム全体の信頼の根幹として機能し、ハードウェアから始まりすべてのソフトウェア層を通じて信頼の連鎖を実装します。プロセスは通常、ハードウェアで保護されたブートローダーがデジタル署名を通じて次のステージのブートローダーの真正性を検証することから始まります。次のソフトウェアコンポーネントは、制御を移行する前に次を検証する必要があり、信頼できる実行の完全な連鎖を保証します。

メーカーは、プロセス全体を通じてセキュリティを維持する堅牢なメカニズムを通じて、セキュアなファームウェア更新に対処しています。現代のMCUは、ダウングレード攻撃を防ぎながら、完全に完了するか安全に失敗するかのどちらかである原子的な更新を保証するために、暗号化されたファームウェアパッケージとロールバック保護を実装しています。

暗号化アクセラレーションとキーマネジメント

現代の32ビットMCUには、対称暗号化(AES)、非対称暗号化(RSA、ECC)、ハッシュ関数(SHA-256、SHA-384)、メッセージ認証コード(HMAC)を含む、必須の操作を処理するための専用の暗号化アクセラレータが含まれています。キーマネジメントは、高度なアクセス制御を備えた保護されたメモリ領域に依存しており、ハードウェアベースの乱数生成器は、キー生成のために真に予測不可能な値を作成するために電気ノイズのような物理的効果を使用します。

セキュアなキー処理は、デバイスのライフサイクル全体を通じて拡張されます。保護されたキー注入メカニズムは、セキュアな製造プロセスを容易にし、永久的なキー破壊機能は、セキュリティ侵害やデバイスの廃棄時に機密データを保護します。

ランタイム保護と脅威検出

現代のMCUは、複数の防御層を通じて包括的なランタイム保護を実装しています。メモリ保護ユニット(MPU)は厳格なアクセス制御を強制し、データ領域からのコード実行を防ぎます。一方、ハードウェアベースのファイアウォールは、潜在的に危険なソフトウェアコンポーネントから重要な周辺機器を隔離します。高度なタンパー検出システムは、セキュリティ対策を回避するために使用される可能性のある電圧グリッチ、クロック操作、温度極端など、洗練された物理的攻撃を継続的に監視します。

これらの実行時保護は、従来の境界チェックやメモリ隔離を超えて拡張されます。現代のMCUは、プログラムコードとセキュリティに関わる重要なデータの両方のリアルタイムな完全性監視を組み合わせています。いくつかの高度な実装には、予期しない命令シーケンスや異常なメモリアクセスパターンなど、怪しい行動パターンを検出して対応する専用のハードウェアモニターが含まれています。潜在的なセキュリティ違反が検出された場合、MCUはシンプルなシステムリセットから、鍵の破壊やセキュアデータ消去のような洗練された対策まで、さまざまな対応をトリガーできます。これにより、アクティブな攻撃状況下でも、機密資産が保護され続けることを保証します。

明日のMCUのセキュリティ確保

32ビットMCUのセキュリティの進化は、組み込みシステム設計における構造的なシフトを示しています。セキュリティはオプションのアドオンから、コアアーキテクチャ要素へと進化しました。今日のMCU設計者は、ハードウェアによるセキュリティと決定論的なパフォーマンスのバランスを取りながら、グローバルサプライチェーン全体でのセキュアキーライフサイクルを管理し、ますます洗練された物理的な改ざん技術に対抗するという複雑な調整課題に直面しています。

いくつかの発展が将来のMCUセキュリティアーキテクチャに影響を与えるでしょう。ポスト量子暗号化の実装は、鍵の保存と暗号化アクセラレーションに新しいアプローチを要求します。AIによる攻撃の台頭は、厳しい電力と遅延の制約内で、メーカーが新しい異常検出能力を開発するよう促します。最も重要なことは、セキュリティ機能は、信頼関係が動的であり、脅威モデルが絶えず進化する協力的なデバイスエコシステムをサポートするように適応しなければならないということです。

この分野での成功は、セキュリティの決定がシリコンやソフトウェアから展開インフラまでの全システム設計を通じてどのように波及するかを深く理解することを要求します。この複雑さをマスターしたMCUメーカーや組み込み開発者は、次世代の安全で接続されたシステムを定義するでしょう。