Fonctionnalités de sécurité avancées dans les MCU 32 bits modernes

La prolifération rapide des appareils connectés a substantiellement changé le paysage de la sécurité pour les systèmes embarqués. Les microcontrôleurs (MCU) modernes de 32 bits servent désormais de première ligne de défense contre une gamme de plus en plus sophistiquée de menaces de sécurité, allant du clonage d'appareils et de la manipulation de firmware aux attaques par canal latéral qui exploitent des variations subtiles de la consommation d'énergie ou des émissions électromagnétiques. Cette évolution a poussé les fabricants de MCU à développer des architectures de sécurité complètes qui vont bien au-delà de la simple protection du code et du chiffrement.

Ces fonctionnalités de sécurité avancées représentent un pas de géant par rapport aux mécanismes de protection rudimentaires des MCU antérieurs. Les MCU 32 bits de pointe d'aujourd'hui intègrent du matériel sophistiqué qui inclut des processus de démarrage sécurisé, des accélérateurs cryptographiques et des systèmes de protection en temps réel – tous travaillant de concert pour créer une fondation de sécurité robuste. Alors que ces processeurs gèrent de plus en plus des données sensibles et des fonctions de contrôle critiques à travers des applications industrielles, automobiles et IoT, il est essentiel pour les concepteurs de systèmes embarqués et les architectes de sécurité de comprendre leurs capacités et limitations de sécurité.

Fondations de Sécurité Basées sur le Matériel

Au cœur de la sécurité moderne des MCU réside la protection basée sur le matériel. L'intégration d'enclaves sécurisées et d'environnements d'exécution de confiance offre une base solide pour des mises en œuvre de sécurité robustes. La technologie ARM TrustZone®, largement adoptée dans les MCU populaires basés sur Cortex-M, crée un domaine de sécurité isolé qui fonctionne indépendamment de l'environnement de traitement principal. Cette séparation renforcée par le matériel assure que les opérations sensibles restent protégées même si le système principal est compromis.

Différents fabricants mettent en œuvre la sécurité matérielle de manières distinctes, chacun offrant des avantages uniques. De nombreux MCU STM32 de STMicroelectronics disposent d'un mécanisme d'isolation matérielle qui crée des régions de mémoire sécurisées et des périphériques protégés. La série LPC de NXP de MCU 32 bits comprend un sous-système de sécurité dédié qui gère les opérations cryptographiques et le stockage sécurisé des clés. Ces approches basées sur le matériel offrent une protection nettement plus forte comparée aux solutions uniquement logicielles.

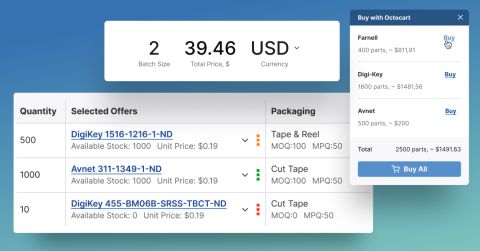

Compromis Coût-Sécurité

Bien que les fonctionnalités de sécurité matérielle offrent une protection robuste, leur mise en œuvre nécessite une considération attentive de divers compromis. Les MCU dotés de fonctionnalités de sécurité avancées portent généralement une prime de prix par rapport aux variantes non sécurisées, reflétant la surface de silicium supplémentaire et la complexité requises pour le matériel de sécurité dédié comme les accélérateurs cryptographiques et les modules de stockage résistants aux manipulations.

Les fonctionnalités de sécurité affectent intrinsèquement les performances du système et la consommation d'énergie. Les accélérateurs cryptographiques matériels consomment de l'énergie supplémentaire lorsqu'ils sont actifs, les processus de démarrage sécurisé ajoutent un surcoût au démarrage, et les régions de mémoire protégée réduisent l'espace programme disponible. Les fabricants fournissent des outils de configuration de sécurité et de la documentation pour aider avec ces fonctionnalités, mais une expertise spécialisée et des outils de développement spécifiques à la sécurité sont nécessaires pour les implémenter. Ces efforts s'avèrent souvent être un excellent investissement compte tenu des coûts potentiels des vulnérabilités de sécurité, particulièrement dans les dispositifs IoT où les rappels physiques peuvent être impraticables.

Architectures MCU 32 bits Alternatives

Au-delà du leadership de ARM TrustZone dans le paysage des MCU 32 bits, un trio d'autres architectures puissantes offre des avantages de sécurité uniques pour des applications spécialisées. La série PIC32 basée sur MIPS de Microchip apporte une protection robuste grâce à des moteurs cryptographiques matériels et la technologie CodeGuard™. En même temps, l'architecture TriCore d'Infineon, avec son Module de Sécurité Matériel (HSM) intégré, s'est établie dans les applications automobiles. Pendant ce temps, l'architecture open-source RISC-V gagne rapidement du terrain, offrant une grande flexibilité grâce à sa Protection de Mémoire Physique (PMP) et des extensions de sécurité personnalisées.

Normes de Certification de Sécurité et Conformité

Les certifications de sécurité jouent un rôle crucial dans la sélection et la mise en œuvre des MCU modernes. La certification Common Criteria (CC) offre une évaluation standardisée des fonctionnalités de sécurité, avec de nombreux MCU atteignant la certification EAL4+ ou supérieure. La norme FIPS 140-3 du gouvernement américain définit des exigences spécifiques pour les modules cryptographiques, tandis que la certification Security Evaluation Standard for IoT Platforms (SESIP) a émergé pour les MCU connectés.

Les fabricants de dispositifs médicaux exigent souvent la certification CC, tandis que les applications gouvernementales demandent généralement la conformité FIPS. Les principaux fabricants conçoivent leurs fonctionnalités de sécurité en tenant compte des exigences de certification, aidant ainsi à réduire le temps et le coût de mise sur le marché des produits certifiés.

Boot sécurisé et protection du firmware

Le boot sécurisé sert de racine de confiance pour l'ensemble du système, mettant en œuvre une chaîne de confiance qui commence au niveau matériel et s'étend à travers toutes les couches logicielles. Le processus commence généralement par un bootloader protégé par le matériel vérifiant l'authenticité du bootloader de l'étape suivante à travers des signatures numériques. Chaque composant logiciel subséquent doit vérifier le suivant avant de transférer le contrôle, assurant ainsi une chaîne complète d'exécution de confiance.

Les fabricants ont abordé les mises à jour de firmware sécurisées à travers des mécanismes robustes qui maintiennent la sécurité tout au long du processus. Les MCU modernes mettent en œuvre des paquets de firmware chiffrés et une protection contre le retour à une version antérieure pour prévenir les attaques de rétrogradation tout en assurant des mises à jour atomiques qui se terminent entièrement ou échouent de manière sécurisée.

Accélération Cryptographique et Gestion des Clés

Les MCU modernes de 32 bits incluent des accélérateurs cryptographiques dédiés pour gérer les opérations essentielles, y compris le chiffrement symétrique (AES), la cryptographie asymétrique (RSA, ECC), les fonctions de hachage (SHA-256, SHA-384) et les codes d'authentification de message (HMAC). La gestion des clés repose sur des régions de mémoire protégées avec des contrôles d'accès sophistiqués, tandis que les générateurs de nombres aléatoires basés sur le matériel utilisent des effets physiques comme le bruit électrique pour créer des valeurs véritablement imprévisibles pour la génération de clés.

La gestion sécurisée des clés s'étend tout au long du cycle de vie de l'appareil. Des mécanismes d'injection de clés protégés facilitent les processus de fabrication sécurisés, tandis que les capacités de destruction permanente des clés protègent les données sensibles lors de violations de sécurité ou de déclassement de l'appareil.

Protection en Temps Réel et Détection des Menaces

Les MCU modernes mettent en œuvre une protection complète en temps réel à travers plusieurs couches de défense. Les unités de protection de la mémoire (MPUs) imposent des contrôles d'accès stricts et empêchent l'exécution de code à partir de zones de données, tandis que des pare-feux basés sur le matériel isolent les périphériques critiques des composants logiciels potentiellement compromis. Des systèmes avancés de détection de manipulation surveillent en continu les attaques physiques sophistiquées, y compris les variations de tension, la manipulation de l'horloge et les extrêmes de température qui pourraient être utilisés pour contourner les mesures de sécurité.

Ces protections d'exécution vont au-delà des vérifications de limites traditionnelles et de l'isolation de la mémoire. Les MCU modernes combinent une surveillance en temps réel de l'intégrité du code programme et des données critiques pour la sécurité. Certaines mises en œuvre avancées incluent des moniteurs matériels dédiés qui détectent et répondent aux modèles de comportement suspects, tels que des séquences d'instructions inattendues ou des motifs d'accès à la mémoire anormaux. Lorsque des violations de sécurité potentielles sont détectées, les MCU peuvent déclencher diverses réponses – allant de simples réinitialisations du système à des contre-mesures sophistiquées comme la destruction de clés ou l'effacement sécurisé des données – garantissant que les actifs sensibles restent protégés même dans des conditions d'attaque active.

Sécuriser les MCU de demain

L'évolution de la sécurité des MCU 32 bits signale un changement structurel dans la conception des systèmes embarqués. La sécurité est passée d'un ajout optionnel à un élément architectural central. Les concepteurs de MCU d'aujourd'hui font face à des défis d'orchestration complexes : équilibrer la sécurité renforcée par le matériel avec une performance déterministe, gérer les cycles de vie des clés sécurisées à travers des chaînes d'approvisionnement mondiales et se défendre contre des techniques de manipulation physique de plus en plus sophistiquées.

Plusieurs développements influenceront les architectures de sécurité des MCU à l'avenir. Les mises en œuvre de la cryptographie post-quantique exigeront de nouvelles approches pour le stockage des clés et l'accélération cryptographique. La montée des attaques alimentées par l'IA poussera les fabricants à développer de nouvelles capacités de détection d'anomalies dans des limites strictes de puissance et de latence. Plus significativement, les fonctionnalités de sécurité doivent s'adapter pour soutenir des écosystèmes d'appareils collaboratifs où les relations de confiance sont dynamiques et les modèles de menaces évoluent constamment.

La réussite dans ce paysage nécessite une compréhension approfondie de la manière dont les décisions de sécurité se répercutent à travers toute la conception du système, du silicium et du logiciel à l'infrastructure de déploiement. Les fabricants de MCU et les développeurs embarqués qui maîtrisent cette complexité définiront la prochaine génération de systèmes sécurisés et connectés.