Die Nutzung der Kraft von Cloud-basierten Lösungen für die Entwicklung von Elektronik: Ein Fokus auf den Schutz geistigen Eigentums

Einführung

In der sich schnell entwickelnden Welt der Elektronikentwicklung werden cloudbasierte Lösungen zunehmend verbreitet. Diese Verschiebung wird durch den Bedarf an größerer Effizienz, Skalierbarkeit und Zugänglichkeit im Entwicklungsprozess angetrieben. Doch während wir uns auf diese digitalen Lösungen zubewegen, ist ein kritischer Aspekt, der unsere Aufmerksamkeit erfordert, der Schutz des geistigen Eigentums (IP). Der Schutz des geistigen Eigentums ist in der Elektronikentwicklung von entscheidender Bedeutung, da er Innovationen, Entwürfe und proprietäre Informationen schützt. Er fördert die Kreativität und stärkt den Wettbewerbsvorteil, indem er die unbefugte Nutzung oder Nachbildung der einzigartigen Produkte oder Prozesse eines Unternehmens verhindert. Ohne einen robusten IP-Schutz riskieren Unternehmen, ihren Marktvorsprung, potenzielle Einnahmen und den Anreiz für zukünftige Innovationen zu verlieren. Daher bildet der IP-Schutz das Rückgrat einer florierenden und wettbewerbsfähigen Elektronikindustrie.

Dieser Artikel erforscht die Schnittstelle von Cloud-Technologie und IP-Schutz im Bereich der Elektronikentwicklung. Er geht auf die verschiedenen Facetten von Cloud-Lösungen ein, einschließlich ihrer Anwendung in der Fertigung, Beschaffung, Materialbedarfsplanung/Unternehmensressourcenplanung (MRP/ERP), Produktlebenszyklusmanagement (PLM) und Lieferkettenmanagement (SCM). Wir teilen auch Fallstudien zum IP-Schutz in cloudbasierten Systemen

Jeder Abschnitt unterstreicht die Bedeutung des IP-Schutzes in seinem jeweiligen Bereich. Vom Wechsel zu cloudbasierten Lösungen bis zu deren Implementierung in verschiedenen Stadien der Elektronikentwicklung bleibt der Fokus auf dem Schutz geistigen Eigentums. Während wir durch das Zeitalter der digitalen Transformation navigieren, ist es von größter Bedeutung zu verstehen, wie man die Kraft der Cloud nutzen kann, während gleichzeitig ein robuster IP-Schutz gewährleistet wird.

Der Wechsel zu cloudbasierten Lösungen

Die Industrie der Elektronikentwicklung erlebt einen bedeutenden Wechsel hin zu cloudbasierten Lösungen. Dieser Übergang wird durch mehrere überzeugende Gründe angetrieben und bietet zahlreiche Vorteile.

Zunächst ist die Skalierbarkeit ein Schlüsselvorteil cloudbasierter Lösungen. Wenn Unternehmen wachsen und sich ihre Bedürfnisse entwickeln, können Cloud-Dienste leicht hoch- oder herunterskaliert werden, um diesen Anforderungen gerecht zu werden. Diese Flexibilität eliminiert die Notwendigkeit kostspieliger Infrastruktur-Upgrades oder der Überbereitstellung von Ressourcen.

Zweitens bieten Cloud-Lösungen beispiellose Flexibilität. Teams können jederzeit und überall auf Daten und Werkzeuge zugreifen, was Fernarbeit und Zusammenarbeit erleichtert. Diese Zugänglichkeit ist besonders vorteilhaft in der heutigen globalisierten und zunehmend mobilen Arbeitswelt.

Drittens sind cloudbasierte Lösungen Kosteneffektiv. Sie eliminieren die Notwendigkeit für erhebliche anfängliche Kapitalausgaben für Hardware und Software. Stattdessen können Unternehmen ein Pay-as-you-go-Modell übernehmen, das Kapitalausgaben in Betriebsausgaben umwandelt. Dieses Modell ermöglicht auch eine vorhersehbare Budgetierung, da Unternehmen nur für die Ressourcen bezahlen, die sie nutzen.

Zuletzt bieten Cloud-Lösungen Einfachen Zugang zu den neuesten Technologien und Werkzeugen. Updates und neue Funktionen werden automatisch eingeführt, sodass Teams immer Zugang zu den aktuellsten Werkzeugen für ihre Entwicklungsarbeit haben.

Cloud-Lösungen und IP-Schutz

Der Schutz des geistigen Eigentums (IP) beim Einsatz von cloudbasierten Lösungen ist von größter Bedeutung. Die Cloud bietet zahlreiche Vorteile, stellt aber auch einzigartige Herausforderungen für den IP-Schutz dar. Mit den richtigen Strategien ist es jedoch möglich, die Kraft der Cloud zu nutzen, ohne bei der IP-Sicherheit Kompromisse einzugehen.

Eine der Schlüsselstrategien ist Verschlüsselung. Verschlüsselung wandelt Daten in ein Format um, das nur mit einem Entschlüsselungsschlüssel gelesen werden kann. Durch die Verschlüsselung von Daten im Ruhezustand und während der Übertragung können Unternehmen sicherstellen, dass ihre sensiblen IP-Daten für unbefugte Benutzer unlesbar sind.

Eine weitere entscheidende Strategie ist Zugriffskontrolle. Dies beinhaltet die Definition, wer auf welche Daten unter welchen Bedingungen zugreifen kann. Mit robusten Zugriffskontrollmechanismen können Unternehmen sicherstellen, dass nur autorisiertes Personal Zugang zu sensiblen IP-Daten hat. Dies hilft nicht nur, unbefugten Zugriff zu verhindern, sondern bietet auch eine klare Nachverfolgung, wer wann auf welche Daten zugegriffen hat.

Sicherer Datentransfer ist ein weiterer wichtiger Aspekt des IP-Schutzes in der Cloud. Dies beinhaltet die Verwendung sicherer Protokolle für den Datentransfer, um eine Abfangung während der Übertragung zu verhindern.

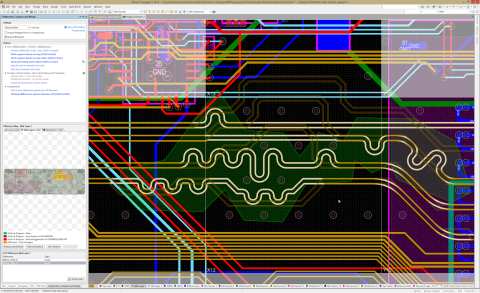

Wenn wir diese Lösungen in der Produktion anwenden, müssen wir ein Ökosystem berücksichtigen (Abbildung 1), und die Elemente innerhalb dieses Ökosystems haben unterschiedliche Vorteile von Cloud-basierten Systemen sowie zu verwaltende Risiken.

Abbildung 1: Ökosystem in der Elektronikproduktion, das bei Cloud-basierten Systemen zu berücksichtigen ist

Cloud-Lösungen in der Fertigung

Cloud-basierte Lösungen revolutionieren die Fertigungsprozesse. Sie bieten eine Reihe von Vorteilen, einschließlich Echtzeitüberwachung, prädiktiver Wartung und verbesserter Zusammenarbeit.

Echtzeitüberwachung ist einer der Schlüsselvorteile von Cloud-Lösungen in der Fertigung. Mit Cloud-Technologie können Hersteller ihre Produktionslinien in Echtzeit überwachen und alles von der Maschinenleistung bis zur Produktqualität verfolgen. Dies ermöglicht die sofortige Identifizierung und Behebung von Problemen, reduziert Ausfallzeiten und verbessert die Effizienz.

Vorausschauende Wartung ist ein weiterer bedeutender Vorteil. Cloud-basierte Lösungen können riesige Datenmengen von Fertigungsanlagen sammeln und analysieren. Diese Daten können verwendet werden, um vorherzusagen, wann eine Maschine wahrscheinlich ausfallen wird, sodass die Wartung proaktiv geplant werden kann. Dies verhindert nicht nur unerwartete Ausfallzeiten, sondern verlängert auch die Lebensdauer der Ausrüstung.

Schließlich erleichtern Cloud-Lösungen die Verbesserte Zusammenarbeit. In einer Cloud-Umgebung können Daten in Echtzeit an verschiedenen Standorten abgerufen und geteilt werden. Dies ermöglicht es Teams, effektiver zusammenzuarbeiten, egal ob sie an Produktdesign, Produktionsplanung oder Problemlösung arbeiten.

Cloud-basierte Lösungen verbessern die Fertigungsprozesse in der Elektronikentwicklung. IP ist integraler Bestandteil der Fertigung, da diese Prozesse missionskritische Daten und Informationsaustausche enthalten, die Innovatoren einen Wettbewerbsvorteil bieten.

Cloud-Lösungen in der Beschaffung

Cloud-basierte Lösungen transformieren die Beschaffungsprozesse in der Elektronikentwicklung. Sie bieten mehrere Schlüsselvorteile, darunter automatisiertes Lieferantenmanagement, Echtzeitanalysen und verbesserte Entscheidungsfindung.

Automatisiertes Lieferantenmanagement ist ein bedeutender Vorteil von Cloud-Lösungen. Es ermöglicht die Automatisierung verschiedener Beschaffungsaufgaben wie Lieferantenauswahl, Vertragsmanagement und Auftragsabwicklung. Dies erhöht nicht nur die Effizienz, sondern reduziert auch das Risiko menschlicher Fehler, die zu IP-Verletzungen führen können. Den Wettbewerbsvorteil optimaler Lieferverträge und der zugehörigen Geschäftsbedingungen zu haben, ist ein Faktor, der beim IP-Schutz berücksichtigt werden sollte

Echtzeitanalysen sind ein weiterer Vorteil. Cloud-Lösungen können große Mengen an Beschaffungsdaten in Echtzeit sammeln und analysieren. Dies bietet wertvolle Einblicke in die Leistung der Lieferanten, Preistrends und Marktdynamiken. Diese Einblicke können Unternehmen dabei helfen, informierte Entscheidungen zu treffen, die ihren IP-Schutz insbesondere im Hinblick auf die Kostenwettbewerbsfähigkeit schützen.

Cloud-Lösungen verbessern die Entscheidungsfindung. Mit Zugang zu Echtzeitdaten und Analysen können Unternehmen schneller und informierter entscheiden. Dies ist besonders wichtig, wenn es um den IP-Schutz geht. Unternehmen können beispielsweise Lieferanten und optimale Vertragsbedingungen identifizieren, was die Notwendigkeit robuster IP-Schutzmaßnahmen unterstreicht und ihre Verträge gegenüber anderen priorisiert.

Cloud-basierte Lösungen vereinfachen auch die Beschaffungsprozesse. Indem sie das Lieferantenmanagement automatisieren, Echtzeitanalysen bereitstellen und die Entscheidungsfindung verbessern, helfen sie Unternehmen, ihr wertvolles geistiges Eigentum zu schützen, während sie gleichzeitig die Effizienz steigern und Kosten reduzieren.

Cloud-Lösungen in MRP/ERP

Cloud-basierte Lösungen spielen eine transformative Rolle in der Materialbedarfsplanung (MRP) und der Unternehmensressourcenplanung (ERP).

Verbessertes Bestandsmanagement ist ein bedeutender Vorteil von cloud-basierten MRP- und ERP-Systemen. Diese Lösungen bieten Echtzeit-Einblick in die Bestandsniveaus, was hilft, Überbestände oder Lagerengpässe zu vermeiden. Dies optimiert nicht nur die Bestandskosten, sondern schützt auch das geistige Eigentum, indem sichergestellt wird, dass proprietäre Komponenten nicht verwundbar in Lagern gelassen werden oder Lagerengpässe aufzeigen und Einblicke an einen Wettbewerber geben.

Nachfrageprognose ist ein weiterer Bereich, in dem Cloud-Lösungen hervorragend sind. Durch die Analyse historischer Verkaufsdaten und Markttrends können diese Systeme die zukünftige Nachfrage genau vorhersagen. Dies ermöglicht es Unternehmen, Produktionspläne und Ressourcen effektiv zu verwalten und das Risiko von IP-Leckagen durch überstürzte oder schlecht geplante Produktionsprozesse zu reduzieren.

Cloud-basierte MRP- und ERP-Lösungen bieten eine nahtlose Integration mit anderen Geschäftsprozessen. Sie können einfach mit anderen Systemen wie Beschaffung, Fertigung und Vertrieb verbunden werden. Dieser integrierte Ansatz stellt sicher, dass alle Prozesse ausgerichtet sind, was die Effizienz verbessert und das geistige Eigentum (IP) während des gesamten Produktlebenszyklus schützt.

Cloud-Lösungen im PLM

Der Schutz des geistigen Eigentums (IP) in cloud-basierten Produktlebenszyklusmanagement (PLM) Systemen steht vor mehreren Herausforderungen:

Datensicherheit und Datenschutz sind ein wesentlicher Vorteil von cloud-basierten PLM-Systemen. Diese Lösungen gewährleisten die Sicherheit sensibler produktbezogener Informationen, was im PLM von entscheidender Bedeutung ist. Dies optimiert nicht nur die Datensicherheit, sondern schützt auch das IP, indem sichergestellt wird, dass sensible Informationen nicht in der Cloud verwundbar sind oder unbefugtem Zugriff ausgesetzt werden.

Das Shared Responsibility Model ist ein weiteres Merkmal, bei dem Cloud-Lösungen glänzen. In einer Cloud-Umgebung teilen sowohl der Dienstanbieter als auch der Nutzer die Verantwortung für die Aufrechterhaltung der Sicherheit. Dieses gemeinsame Modell kann manchmal zu Verwirrung darüber führen, wer wofür verantwortlich ist, was möglicherweise Sicherheitslücken hinterlässt. Jedoch kann dieses Modell mit einer klaren Abgrenzung der Verantwortlichkeiten das geistige Eigentum in der Cloud effektiv schützen.

Datensouveränität und Gerichtsbarkeit stellen in der Cloud einzigartige Herausforderungen dar. Verschiedene Länder und Regionen haben unterschiedliche Gesetze und Vorschriften bezüglich Datenschutz, grenzüberschreitender Datentransfers und Zugriff auf Daten durch Regierungsbehörden. Cloud-basierte PLM-Lösungen navigieren durch diese Unterschiede, um geistiges Eigentum in der Cloud zu schützen.

Konformität mit verschiedenen Branchenstandards und -vorschriften ist ein weiterer bedeutender Vorteil von Cloud-basierten PLM-Systemen. Die Sicherstellung der Konformität kann rechtliche Probleme und Strafen verhindern und somit das geistige Eigentum weiter absichern.

Das Risiko von Datenlecks ist in der Cloud immer vorhanden, was zu unbefugtem Zugriff auf sensibles geistiges Eigentum führen kann. Jedoch sind Cloud-basierte PLM-Lösungen so konzipiert, dass sie dieses Risiko minimieren und sensible Informationen schützen.

Wenn Daten in der Cloud gespeichert sind, können Unternehmen das Gefühl haben, eine Begrenzte Kontrolle über Daten zu haben, was bei der Handhabung von sensiblen geistigen Eigentum bedenklich sein kann. Cloud-basierte PLM-Lösungen bieten jedoch robuste Kontrollmechanismen, um diese Bedenken zu lindern.

Leistung & Latenz können die Effizienz von PLM-Prozessen beeinflussen. Jede Latenz oder Ausfallzeit kann den Betrieb stören und potenziell sensible Daten preisgeben. Cloud-basierte PLM-Lösungen sind jedoch darauf ausgelegt, die Leistung zu optimieren und die Latenz zu minimieren, um einen reibungslosen Betrieb und den Schutz des geistigen Eigentums zu gewährleisten.

Die Bewältigung dieser Herausforderungen erfordert einen umfassenden Ansatz, der die Auswahl eines zuverlässigen Cloud-Dienstanbieters, die Implementierung robuster Sicherheitsmaßnahmen und die regelmäßige Überwachung und Aktualisierung des Systems bei Bedarf umfasst. Dieser integrierte Ansatz stellt sicher, dass alle Prozesse ausgerichtet sind, was die Effizienz verbessert und das geistige Eigentum (IP) während des gesamten Produktlebenszyklus schützt.

Cloud-Lösungen im SCM

Verbesserte Sichtbarkeit ist ein Schlüsselvorteil von Cloud-basiertem SCM. Diese Lösungen bieten eine End-to-End-Sichtbarkeit der Lieferkette, von der Beschaffung und Produktion bis zur Distribution und Kundenlieferung. Diese Transparenz hilft Unternehmen, ihre Lieferketten effektiver zu überwachen und zu steuern, und schützt ihr geistiges Eigentum vor potenziellen Bedrohungen.

Echtzeit-Tracking ist ein weiterer bedeutender Vorteil. Cloud-Lösungen ermöglichen das Echtzeit-Tracking von Waren entlang der gesamten Lieferkette. Dies ermöglicht es Unternehmen, Probleme umgehend zu identifizieren und anzugehen, wodurch das Risiko von Diebstahl oder Verlust von geistigem Eigentum verringert wird.

Schließlich bieten Cloud-basierte SCM-Lösungen verbessertes Risikomanagement. Indem sie Echtzeitdaten und Analysen bereitstellen, helfen diese Lösungen Unternehmen, Risiken in ihren Lieferketten zu identifizieren und zu mindern. Dies umfasst Risiken im Zusammenhang mit geistigem Eigentum, wie den unbefugten Zugriff auf proprietäre Informationen oder die Verletzung von IP-Rechten.

Fallstudie 1: Schutz des geistigen Eigentums bei Yahoo

Im Mai 2022 sah sich Yahoo einer bedeutenden Herausforderung beim Schutz seines geistigen Eigentums (IP) gegenüber. Ein ehemaliger Mitarbeiter soll wertvolles IP gestohlen haben, nachdem er ein Jobangebot von The Trade Desk, einem direkten Konkurrenten des Werbetechnologiearms von Yahoo, erhalten hatte.

Vorfall Details: Der Mitarbeiter soll etwa 570.000 Seiten proprietären Quellcodes, Algorithmen zur Anzeigenplatzierung, interne Strategiedokumente und mehr heruntergeladen haben. Dieser Vorfall unterstreicht das Risiko von Datenlecks in der Cloud, die zu unbefugtem Zugriff auf sensibles IP führen können.

Folgen: Der Vorfall der Datenausfiltration führte zu einer zivilrechtlichen Klage. Obwohl Yahoo einige Wochen nach dem Ereignis eine Unterlassungsaufforderung erteilen konnte, hatten die Daten ihre Umgebung bereits verlassen.

Fallstudie 2: Schutz von Cloud-basierten Systemen bei SolarWinds

Im Jahr 2020 sah sich SolarWinds, ein bedeutendes Softwareunternehmen, das Systemmanagement-Tools für Netzwerk- und Infrastrukturüberwachung bereitstellt, einem erheblichen Cybersicherheitsvorfall gegenüber. Dieses Ereignis, bekannt als der SolarWinds-Hack, zählt zu den größten Cybersicherheitsverletzungen des 21. Jahrhunderts.

Vorfall Details: Hacker, die von Microsoft als eine Gruppe namens Nobelium identifiziert wurden, zielten auf SolarWinds ab, indem sie schädlichen Code in dessen Orion-IT-Überwachungs- und Verwaltungssoftware einfügten. Diese Software wurde weltweit von Tausenden von Unternehmen und Regierungsbehörden genutzt. Die Hacker erlangten Zugang zu den Netzwerken, Systemen und Daten Tausender SolarWinds-Kunden.

Folgen: Der Hack löste einen weitaus größeren Vorfall in der Lieferkette aus, der Tausende von Organisationen, einschließlich der US-Regierung, betraf. Mehr als 30.000 öffentliche und private Organisationen nutzen das Orion-Netzwerkmanagementsystem zur Verwaltung ihrer IT-Ressourcen. Infolgedessen kompromittierte der Hack die Daten, Netzwerke und Systeme Tausender, als SolarWinds unwissentlich die Backdoor-Malware als Update für die Orion-Software auslieferte.

Diese Fallstudien unterstreichen die Bedeutung robuster, cloud-basierter Systemschutzstrategien im Zeitalter des Cloud Computing und der hohen Mitarbeiterfluktuation. Sie dienen als Erinnerung für Organisationen, angemessen in das Management von Insider-Risiken zu investieren und einen formellen Reaktionsplan bereitzuhalten.

Best Practices

Die Sicherung von IP in einer Cloud-Umgebung ist entscheidend und umfasst mehrere bewährte Methoden, um die Vorteile zu optimieren und die Risiken von Cloud-basierten Lösungen zu reduzieren (Abbildung 2):

Abbildung 2: Bewährte Methoden im Schutz von Cloud-basierter IP

Verstehen der geteilten Verantwortung: Alle führenden Cloud-Dienstanbieter folgen einem Modell der geteilten Verantwortung, wenn es um Cloud-Sicherheit geht. Während einige Aspekte der Sicherheit vom Dienstanbieter verwaltet werden, wird von den Kunden erwartet, dass sie die Sicherheit auf der Infrastruktur- und Anwendungsebene aktivieren.

Den Perimeter sichern: Verhindern Sie, dass Dienste eingehenden Verkehr direkt von externen IPs akzeptieren, es sei denn, ein Load-Balancer oder ein Ingress ist angebunden.

Überwachung auf Fehlkonfigurationen: Überwachen Sie regelmäßig Ihre Cloud-Umgebung auf etwaige Fehlkonfigurationen, die potenziell zu Sicherheitslücken führen könnten.

Verwenden Sie Identity and Access Management (IAM): Implementieren Sie IAM, um zu steuern, wer auf Ihre Ressourcen zugreifen kann und welche Aktionen sie durchführen können.

Implementieren Sie Cloud-Sicherheitsrichtlinien: Erstellen und erzwingen Sie Cloud-Sicherheitsrichtlinien in Ihrer Organisation.

Verschlüsseln Sie Ihre Daten: Verwenden Sie Verschlüsselungstechniken für Daten im Ruhezustand und während der Übertragung, um Ihre sensiblen Informationen zu schützen.

Implementieren Sie einen Zero-Trust-Ansatz: Gehen Sie von keinem Vertrauen aus und überprüfen Sie alles. Dieser Ansatz hilft, Ihre Cloud-Umgebung sowohl vor externen als auch internen Bedrohungen zu schützen.

Log-Management und kontinuierliches Monitoring nutzen: Überwachen und analysieren Sie regelmäßig Logs, um ungewöhnliche oder verdächtige Aktivitäten zu erkennen.

Durchführung von Penetrationstests: Testen Sie regelmäßig die Sicherheitsmaßnahmen Ihrer Cloud-Umgebung, um Schwachstellen zu identifizieren.

Einhaltung von Compliance-Anforderungen: Stellen Sie sicher, dass Ihre Cloud-Umgebung alle relevanten Branchenstandards und -vorschriften erfüllt.

Implementierung eines Incident-Response-Plans: Haben Sie einen Plan bereit, um schnell und effektiv auf Sicherheitsvorfälle reagieren zu können.

Schlussfolgerung

Die Einführung von Cloud-basierten Lösungen hat die Industrie der Elektronikentwicklung zweifellos revolutioniert und bietet beispiellose Skalierbarkeit, Flexibilität, Kosteneffizienz und Zugänglichkeit. Der Wechsel in die Cloud bringt jedoch auch erhebliche Herausforderungen beim Schutz des geistigen Eigentums mit sich, einem entscheidenden Vermögenswert, der Innovation und Wettbewerbsvorteile fördert.

Von der Fertigung über die Beschaffung, MRP/ERP, PLM und SCM kann jeder Aspekt der Elektronikentwicklung erheblich von Cloud-Lösungen profitieren, vorausgesetzt, es sind robuste Maßnahmen zum Schutz des geistigen Eigentums vorhanden. Strategien wie Verschlüsselung, Zugriffskontrolle, sichere Datenübertragung und kontinuierliches Monitoring sind von größter Bedeutung, um die Sicherheit des geistigen Eigentums in der Cloud zu gewährleisten.

Darüber hinaus dienen die Fallstudien von Yahoo und SolarWinds als eindrucksvolle Erinnerungen an die Bedeutung robuster Schutzstrategien für Cloud-basierte Systeme, insbesondere in einer Ära hoher Mitarbeiterfluktuation.

Während die Cloud ein immenses Potenzial für Effizienz und Wachstum in der Elektronikentwicklung bietet, ist es ebenso entscheidend, ihre Herausforderungen zu meistern und einen robusten IP-Schutz zu gewährleisten. Während wir die digitale Transformation weiter vorantreiben, wird die Fähigkeit, die Kraft der Cloud zu nutzen und gleichzeitig das geistige Eigentum zu schützen, der Schlüssel zum Erfolg in der wettbewerbsintensiven Landschaft der Elektronikentwicklung sein.

Back

Back